오랜만에 게시글 포스팅합니다.

마지막 블로그 글 이후에 모의해킹 강의도 듣고 이것저것 공부하는데 벌써 몇달이 흘러버렸네요,, 다시 제가 공부하는 것들 해킹 관련된 문제 Write-Up 등등 다양하게 다시 포스팅 할 예정입니다. 다시 한번 잘 부탁 드리겠습니다.

Carve-Party

할로윈 파티를 기념하기 위해 호박을 준비 했다고 한다. 호박을 10000번 클릭하면 플래그를 획득할 수 있다.

문제를 다운받고 접속하면 아주 귀여운 호박이 우릴 맞이해준다ㅋㅋㅋ

이 호박은 누를때 마다 10000에서 -1 씩 카운트가 줄어든다.

페이지 소스에서 자바스크립트 코드를 확인한 결과 길고 복잡한 코드들이 나오는데 그중에서 중점적으로 봐야할 코드를 아래에 적어놓았다.

$(function() {

$('#jack-target').click(function () {

counter += 1;

if (counter <= 10000 && counter % 100 == 0) {

for (var i = 0; i < pumpkin.length; i++) {

pumpkin[i] ^= pie;

pie = ((pie ^ 0xff) + (i * 10)) & 0xff;

}

}

make();

});이 코드를 중점적으로 봐야하는 이유 바로 $('#jack-target').click() 함수를 for 문을 이용해서 10000번의 클릭을 할것이기 때문이다.

생각해보면 아주아주 간단한 문제이다. 사실 문제를 보자마자 for 문을 사용해서 10000번 클릭을 하면 되려나 하는 생각이 들었다. 반복하면 대표적인것이 for 문이라서 그런가보다.

그래서 간단한 for 문을 작성해보았다. 아래는 내가 작성한 코드이다

for(i = 0; i <= 10000; i++){

$('#jack-target').click()

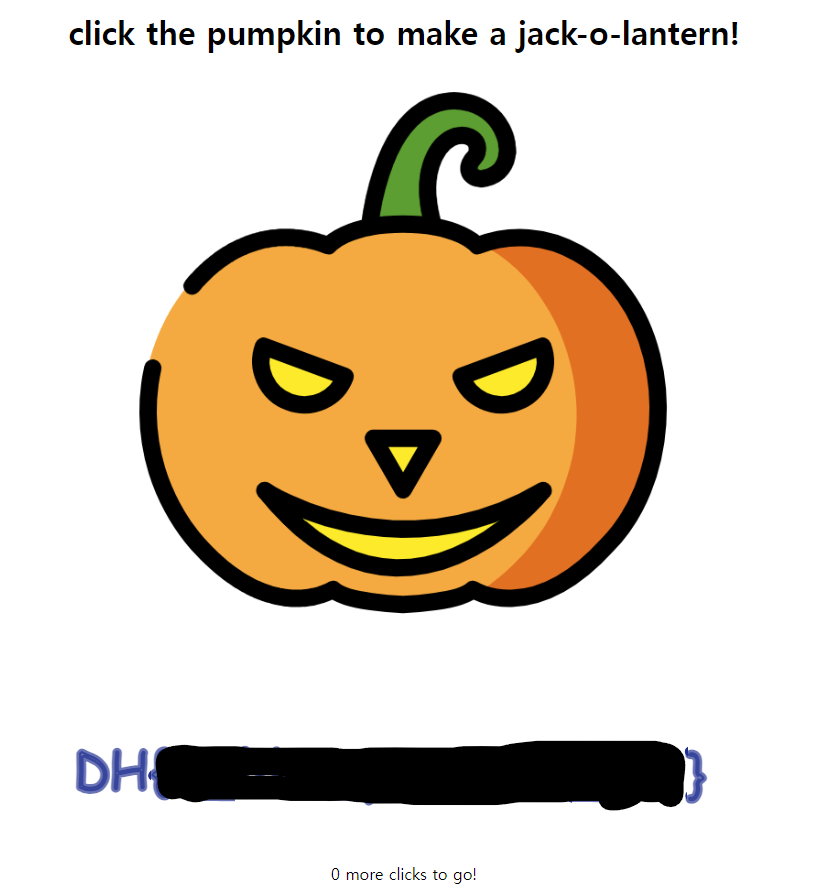

}그렇다. 아주 간단하다 이 코드를 검사(F12) -> console에 붙여넣기 하면 우리에게 플래그 값을 줄것이다.

flag 획득 완료!

'Dreamhack' 카테고리의 다른 글

| [Dreamhack] xss-1 Write-Up (0) | 2024.03.18 |

|---|---|

| [Dreamhack] session-basic Write-Up (0) | 2024.03.16 |

| [Dreamhack] cookie Write-Up (1) | 2024.03.16 |

| [Dreamhack] phpreq Write-Up (2) | 2024.03.15 |

| [Dreamhack] ex-req-ex Write-Up (2) | 2024.03.15 |