풀이

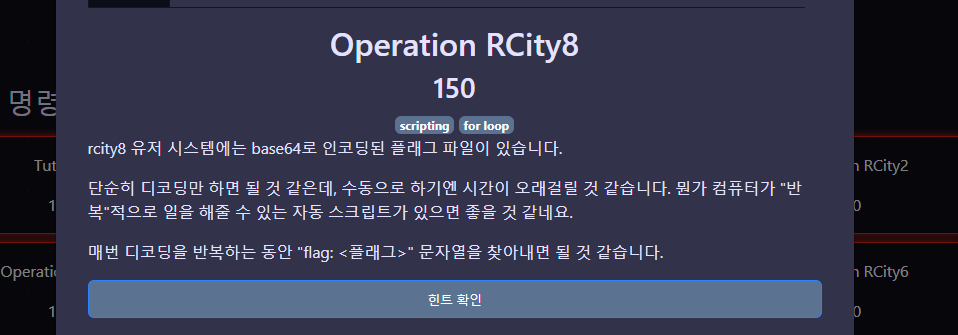

동일하게 로그인 한 후에 cat 명령어로 flag를 확인하면 엄청나게 많은 양의 디코딩된 파일이 있을 것이다 그래서 스크립트로 문자열을 찾아낼 수 있게 while 이나 for 문을 이용하여 스크립트를 짜야한다

#!/bin/bash

encode_file=$(cat "/home/rcity8/flag.txt"0

while true;

do

decode_string=$(echo "$encode_file" | base64 --decode)

echo "$decode_string"

encode_file=$deocde_string

done

Vm1wSmQyVkZOVWhTYTJScVVrWndjRlJYTVZOamJGcHlWMnQwVkdKR1JqTlhhMmgzWWtaYWMxTnNXbFpXZWxaUVZtcEtWMk5zWkZWUmJHUlRUVEJLZVZkV1pIcGtNbFpIVW14V1YySlZXbE5XYm5CdVRsWkZlVmw2YkZGVlZ6ZzVRMmM5UFFvPQo=

VmpJd2VFNUhSa2RqUkZwcFRXMVNjbFpyV2t0VGJGRjNXa2h3YkZac1NsWlZWelZQVmpKV2NsZFVRbGRTTTBKeVdWZHpkMlZHUmxWV2JVWlNWbnBuTlZFeVl6bFFVVzg5Q2c9PQo=

VjIweE5HRkdjRFppTW1SclZrWktTbFF3WkhwbFZsSlZVVzVPVjJWcldUQldSM0JyWVdzd2VGRlVWbUZSVnpnNVEyYzlQUW89Cg==

V20xNGFGcDZiMmRrVkZKSlQwZHplVlJVUW5OV2VrWTBWR3BrYWsweFFUVmFRVzg5Q2c9PQo=

Wm14aFp6b2dkVFJJT0dzeVRUQnNWekY0VGpkak0xQTVaQW89Cg==

ZmxhZzogdTRIOGsyTTBsVzF4TjdjM1A5ZAo=

flag: u4H8k2M0lW1xN7c3P9d

base64: invalid input

마지막에 이런식으로 flag 가 나온다 근데 간단하게 코드를 만들어서 저 코드가 뜨면 ctrl+c 를 해서

수동으로 멈춰줘야한다

'rcity' 카테고리의 다른 글

| rcity10 Write-Up (0) | 2024.03.31 |

|---|---|

| rcity9 Write-Up (1) | 2024.03.31 |

| rcity7 Write-Up (1) | 2024.03.31 |

| rcity6 Write-Up (1) | 2024.03.31 |

| rcity5 Write-Up (0) | 2024.03.31 |